1、GriftHorse坏心软件也曾感染了特殊1千万台安卓开导www.kk44kk.net

2、SAS 2021: FinSpy 监视器具再次出现,比以往更顽强

3、Microsoft Store新策略:灵通姿态迎接第三方浏览器/第三方应用商城

1、GriftHorse坏心软件也曾感染了特殊1千万台安卓开导安全研究机构Zimperium发现了新的安卓坏心软件GriftHorse,它不错欺骗用户况且订阅高档短信服务。据信,GriftHorse坏心软件也曾感染了70多个国度特殊1000多万台安卓开导。

据信,操作该坏心软件的团伙每月收入在150万至400万好意思元之间。安全研究东谈主员发现从2020年11月启动,GriftHorse坏心软件也曾感染了70多个国度1000多万部Android开导,并为其运营商每月赚取数百万好意思元。

挪动安全公司Zimperium发现,GriftHorse坏心软件通过在官方Google Play商店和第三方Android应用商店上看起来很良性的应用范例进行传播。GriftHorse坏心软件让用户订阅高档短信服务。如果用户安装了这些坏心应用范例,GriftHorse启动向用户发送弹出窗口和通知,提供多样奖品和特殊优惠。

点击这些通知的用户会被重定向到一个在线页面,在那里他们被要求证明他们的电话号码,以便赢得优惠。但现实上,用户是在为我方订阅每月收费特殊30欧元(35好意思元)的高档短信服务,这些钱然后被转到GriftHorse运营者的口袋里。

Zimperium研究东谈主员Aazim Yaswant和Nipun Gupta几个月来一直在追踪GriftHorse坏心软件。他们发现,GriftHorse开发者还投资于坏心软件的代码质料,使其尽可能地幸免被发现。

Yaswant和Gupta表示,恐吓者所推崇出的复杂程度、对新时期的使用和决心使他们能够在几个月内不被发现。根据他们到咫尺为止所看到的情况,研究东谈主员猜想,GriftHorse团伙咫尺每月从他们的筹划中赚取120万欧元至350万欧元(每月150万至400万好意思元)。

该行径也曾积极发展了几个月,从2020年11月启动,终末更新的时刻不错追猜测2021年4月。这意味着他们的第一批受害者之一,也曾亏损了200多欧元。受害者的积贮亏损加起来为这个辘集坐法集团带来了巨大的利润。

Zimperium是应用驻扎定约的成员,它与Google研究讲演了系数被GriftHorse感染的应用,这些应用当今也曾从Play Store中删除。

【阅读原文】

2、SAS 2021: FinSpy 监视器具再次出现,比以往更顽强在卡巴斯基研究东谈主员进行了8个月的观察后,FinSpy监控器具终于被发现。自2018年以来,针对间谍软件木马的检测也曾减少,但事实解说,它并莫得灭亡——它仅仅障翳在多样低级植入范例后头,匡助掩盖其行径。与此同期,它还在链接提高我方的智商。

FinSpy(别号FinFisher或Wingbird)是一款适用于Windows、macOS和Linux的多平台软件,被行为端正器具存在于市面上。但是,就像NSO集团的Pegasus一样,它频频被用于坏心的目的。于2011年它初次被发现,是一款提供全场地服务的间谍软件,能够窃取信息和文凭,并密切监测用户行径。举例,它汇集文献列表和已删除的文献,以及多样文档;不错通过辘集录像头和麦克风直播或记录数据;不错侦探音讯聊天;它使用浏览器中的开发东谈主员模式来阻拦使用HTTPS条约保护的流量。

2019年中期,在TeamViewer、VLC Media Player和WinRAR等正当应用范例中,研究东谈主员发现了的几个可疑安装范例包含坏心代码。但是,据卡巴斯基说,它们似乎与任何已知的坏心软件都没干系联。但有一天,研究东谈主员无意发现了一个缅甸语网站,上头既有木马范例安装范例,也有用于Android的FinSpy样本。

周二,卡巴斯基研究东谈主员Igor Kuznetsov和Georgy Kucherin在以守旧为主题的诬捏安全分析师峰会(SAS )上表示:“咱们新发现一些正当应用的可疑安装范例,通过一个相对较小的、浑沌的下载范例参预范例后门。”“在咱们的观察过程中,咱们发现后门安装范例只不外是第一阶段的植入范例,在信得过的FinSpy木马之前,用来下载和部署进一步的负载。”

【阅读原文】

3、Microsoft Store新策略:灵通姿态迎接第三方浏览器/第三方应用商城在邀请系数 Windows Insider 样子成员测试 Microsoft Store 寂静版的同期,微软也晓示为 Windows 11 的新版应用商城引入一系列校正,其中就包括对浏览器的新政策。在新版块 Microsoft Store 策略中,微软允许第三方浏览器使用他们我方的引擎,而不像其他商店那样要求浏览器使用平台上的土产货引擎。

微软表示:

6月,咱们更新了浏览器应用的政策,使开发者能够带来他们我方的浏览器引擎(而不是依赖操作系统的辘集平台),并链接对用户体验进行改进。今天,咱们迎接 Opera 和 Yandex 两个浏览器,和微软 Edge 一都加入 Windows 上的 Microsoft Store。

此外,微软表示,它还将允许其他应用商店在 Microsoft Store 中列出,包括亚马逊和 Epic 游戏商店。亚马逊 AppStore 将被微软用来提供对 Android 应用的方便造访,这些应用将在新操作系统推出时在 Windows 11 上原生运行。

微软表示:

咱们晓示对咱们的 Windows 上的 Microsoft Store 政策的另一个要紧更新,这将允许第三方商店应用范例在 Windows 上的 Microsoft Store 中被发现。就像其他应用范例一样,第三方商店应用范例将有一个产物详实页面,不错通过搜索或浏览找到它--这样,用户就不错舒缓找到并安装它,就像在Windows上的 Microsoft Store 中的其他应用范例一样自信。今天,咱们分享了亚马逊和Epic Games将在畴昔几个月内把他们的店面应用带到 Microsoft Store,咱们期待着将来也能迎接其他商店的到来。

【阅读原文】

2021年9月29日 星期三当天资讯速览:1、苹果 AirTag“丢失模式”出现破绽,可将用户重定向到坏心网站

2、加州病院因数据泄露被告状:近50万患者信息受影响

3、Morphisec 发现了信息窃取软件 Jupyter infostealer 新版块

1、苹果 AirTag“丢失模式”出现破绽,可将用户重定向到坏心网站IT之家 9 月 29 日音讯 据 KrebsOnSecurity 分享的一份新讲演称,苹果允许任何东谈主使用智高手机扫描丢失的 AirTag,以定位系数者的研究信息,这一功能可能被滥用,用于辘集垂纶诓骗。

苹果 AirTag 有一个功能,当配置为丢失模式时,它会为其生成 URL(https://found.apple.com),允许 AirTag 系数者输入研究电话号码或电子邮件地址。扫描该 AirTag 的东谈主不错赢得该信息,从而研究到失主。

IT之家了解到,根据 KrebsOnSecurity 的说法,丢失模式可被野神思代码注入字段,扫描 AirTag 的东谈主不错被重定向到虚伪的 iCloud 登录页面或其他坏心网站。

安全参谋人 Bobby Raunch 发现了 AirTag 破绽,他告诉 KrebsOnSecurity,该破绽使 AirTag 变得危境。他说:“我从来没见过如斯浅薄的方法,不错低本钱地将微型糟践级追踪开导制作成坏心器具。”

Raunch 在 6 月 20 日研究了苹果公司,后者花了几个月的时刻进行观察。苹果上周四告诉 Raunch,它将在行将发布的更新中治理这个问题,并要求他不要在公开场所谈起这件事。

【阅读原文】

2、加州病院因数据泄露被告状:近50万患者信息受影响加利福尼亚州的一个学术医疗保健系统因数据泄露而濒临法律诉讼,该数据泄露可能败露近50万患者、职工和学生的信息。

加州大学圣地亚哥分校健康中心在7月通过公告表露了一都安全事件。该通知标明,在2020年12月2日至2021年4月8日历间,有东谈主未经授权造访了“某些职工电子邮件帐户”。

入侵发生在别称领有健康系统电子邮件帐户的职工接受辘集垂纶攻击中提供的钓饵之后。3月12日在系统辘集中检测到可疑行径,并于4月8日关闭了受感染的电子邮件帐户。

“当加州大学圣地亚哥分校健康中心发现这个问题时,咱们完了了对这些帐户的未经授权的造访,并加强了咱们的安全法则,”医疗保健提供者说。

卫生系统表示,攻击中可能被造访和泄露的数据可能包括全名、地址、出身日历、电子邮件地址、传真号码、索赔信息(包括接受护士的日历和用度)、实验室落幕、医疗会诊和条件、医疗记录号、处方信息、调治信息、社会安全号、政府识别号、财务帐号、学生识别号、用户名和“咱们的患者、学生和职工社区的子集”的密码。

9月7日,加州大学圣地亚哥分校健康中心启动通知495,949名个东谈主(可提供研究信息),他们可能受到了违法行径的影响。

《圣地亚哥连接论坛报》报谈称,代表El Cajon别称癌症患者的讼师上周就数据泄露向加州大学圣地亚哥分校健康中心拿告状讼。原告指控医疗保健系统违背合同、轻狂和违背加州糟践者秘籍和医疗守秘法。

“如果加州大学圣地亚哥分校健康中心制定了正确的数据保护条约,这种违法行径是不错驻扎的,”圣地亚哥讼师贾森哈特利说。

原告宣称,医疗保健系统未能就怎么幸免辘集垂纶攻击对职工进行充分培训,况且冷落了实施合理的安全措施。

该诉讼正在为系数医疗数据和个东谈主信息可能已被败露的个东谈主寻求集体诉讼地位和未指明的挫伤补偿。

【阅读原文】

3、Morphisec 发现了信息窃取软件 Jupyter infostealer 新版块辘集安全研究东谈主员发现了一个通过MSI安装范例分发的新版块的Jupyter infostealer。

2020年11月,Morphisec的研究东谈主员发现,恐吓者一直在使用.Net infostealer(记为Jupyter),从受害者那里窃取信息。

坏心软件Jupyter能够从多个应用范例汇集数据,包括主要的浏览器(基于Chrome的浏览器,Firefox和Chrome),还能够在受感染的系统上建立后门。

“Jupyter是一个主要针对Chromium、Firefox和Chrome浏览器数据的信息汇集器。但是,它的攻击链、传递链和加载范例充分诠释它具备了建立完好后门功能的功能。”Morphisec发表的分析写谈。它的行径包括:

一个C2的客户端

下载并执行坏心软件

PowerShell剧本和命令的执行

将shellcode置入到正当的Windows配置应用范例中。

众人们在10月份的一次例行事件反应过程中发现了Jupyter infostealer,但根据取证数据,早在5月份该软件的早期版块就出现了。

该坏心软件约束更新,以走避检测,并增多新的信息窃取功能,最新版块是在11月初创建的。

在发现它的时候,Jupyter正要下载一个ZIP存档文献,其中包含伪装成正当软件(即Docx2Rtf)的安装范例(innosetup可执行范例)。

2021年9月8日,研究东谈主员不雅察到一个新的传递链,通过使用执行Nitro Pro 13正当安装二进制文献的MSI有用负载,该链能够幸免检测。

MSI安装范例负载特殊100MB,绕过在线AV扫描仪,并使用第三方的“一体化”应用范例打包器具,骇东谈主闻听。

在执行MSI有用负载时,一个镶嵌在Nitro Pro 13正当二进制文献中的PowerShell加载范例将被执行。

“这个加载范例与以前的Jupyter加载范例相配相似,因为它在VirusTotal上持有一个避开检测的文献,可使检测率低至0,这对于完好的PowerShell加载范例(带有镶嵌式负载的加载范例代码)是很零散的。众人们发表的分析写谈。“咱们在各个博客中等闲筹商了Jupyter infostealer,发现新的变体使用的是疏导的代码模式。

在研究东谈主员分析的两种变体中,有一种是签发给一家名为“TACHOPARTS SP Z O O”的波兰企业的有用文凭。众人分析的另一种变体带有一份名为“OOO Sistema”的已失效文凭。

“自咱们在2020岁首次发现Jupyter infostealer/后门以来,它的进化解说了恐吓者老是在改进技能。他们的攻击不错松懈通过VirusTotal的检测,这进一步标明恐吓者利用多样技能走避检测决议。”众人们追想谈,“显明,咱们需要一种新的方法来驻扎恐吓。”

【阅读原文】

2021年9月28日 星期二当天资讯速览:1、Censinet讲演:医疗机构称辘集攻击增多示寂率并延误病东谈主调治

2、伦敦警员部队正在购买大宗的面部识别时期

3、马斯克:特斯拉中国用户系数个东谈主信息都安全储存在中国国内

1、Censinet讲演:医疗机构称辘集攻击增多示寂率并延误病东谈主调治根据辘集安全公司Censinet赞助的一份新讲演,在夙昔两年中遭受绑架软件攻击的医疗机构中,简直有四分之一的机构表示,在辘集攻击后他们机构的病东谈主示寂率有所增多。这一发现增多了越来越多的数据,标明辘集攻击不仅酿成财务或后勤问题--它们也可能是要紧的健康风险。

Censinet首席执行官兼创始东谈主Ed Gaudet说:“绑架软件对病东谈主护士的影响也曾弥漫大,这是不可否定的。咱们不应该发怵看这些数据,并链接推动这个问题的治理。”

由一家名为Ponemon研究所的研究机构进行的分析,汇集了全好意思近600家医疗机构的观察回复,范围从区域医疗系统到医疗开导制造商。特殊40%的机构说,他们在夙昔两年中受到了绑架软件的攻击--辘集攻击锁定了野神思系统,并要求付款以解锁它们。这些攻击侵犯了设施照顾病东谈主的智商。大要70%濒临绑架软件攻击的机构表示,这些破碎导致病东谈主入院时刻延长,并延误了检测或手术。此外,36%的机构说他们看到了更多医疗手术的并发症,22%的机构说他们的示寂率增多了。

这些数字有一些重要的防卫事项:它们来自一个相对较小的医疗机构子集,而且莫得对这些机构讲演的内容进行双重搜检。该观察莫得问各机构为什么或怎么得出这些论断--举例,他们莫得说他们怎么揣测示寂率的变化。Gaudet说,如果没干系于这些方法的更多细节,严慎地解释这些发现是很重要的。当今就自信地说绑架软件平直导致了这些频率的不良后果可能还为时过早。他说:“作为一个行业,咱们必须防卫不要反应过度。但这仍然是行业应该关注和关爱的事情。即使仅仅百分之一或百分之五十,咱们也应该关爱这个数据。”

总的来说,特殊一半的医疗集团在回复观察时表示,他们莫得信心他们的组织能够处理绑架软件攻击的风险。

在医疗保健领域责任的东谈主历来不肯意说绑架软件伤害了病东谈主。很少有东谈主对辘集攻击和病东谈主健康之间的关系进行量化,而且病院往往不肯意分享许多对于他们的经验的信息,因为这对病院的声誉有潜在影响。“我认为作为一个行业,这是一个咱们简直不想知谈谜底的问题,”Gaudet说。“因为如果它是真的,那么,咱们真的有咱们的责任要作念了。”

在夙昔的一年里,针对医疗机构的辘集攻击有所增多,这给这个问题带来了新的紧迫性。而且,最近一直在推动密切关注这个问题:举例,好意思国辘集安全和基础设施安全局(CISA)的一项新分析夸耀,在COVID-19大流行时间,佛蒙特州受绑架软件攻击影响的病院启动比莫得处理辘集攻击的病院更快地出现过量示寂。

“我认为这也曾达到了一个重要程度,正在引起CEO和董事会的防卫,”Gaudet说。“像这样的数据将启动成为东谈主们想考重心和投资领域的要素。如果绑架软件真的成为一个病东谈主安全问题,他们将不得不治理这个问题。”

【阅读原文】

2、伦敦警员部队正在购买大宗的面部识别时期英国最大的警员部队将在本年年底前大幅扩大其面部识别智商。新时期将使伦敦大都会警员局能够处理来自闭路电视、外交媒体和其他来源的历史图像,以追踪嫌疑东谈主。但品评者劝诫说,这项时期有令东谈主缄口无言的滥用可能性,并可能巩固讨厌性的警务责任。

在8月底作念出一个鲜为东谈主知的决定中,伦敦市长办公室批准了一项允许伦敦警员局提高其监控时期的提案。该提案称,在畴昔几个月内,伦敦警员局将启动使用追想性面部识别(RFR),作为与日本科技公司NEC公司达成的300万英镑、为期四年条约的一部分。该系统先搜检警方赢得的东谈主脸图像,然后与警方的里面图像数据库进行比较,试图找到一个匹配的东谈主。

欧洲数字职权组织的政策参谋人Ella Jakubowska表示:"部署该系统的东谈主现实上不错让时刻倒流许多个月以致几年,看到你是谁,你去了何处,你作念了什么,和谁在一都。这种时期不错压制东谈主们的解脱抒发、聚集和高枕而卧的生活智商"。

品评者认为,RFR的使用侵犯了东谈主们的秘籍,不可靠,并可能加重种族讨厌。在好意思国,咱们也曾看到有东谈主因为RFR而被失实地拘押。在接洽这种顶点时期之前,更等闲的公众对话和严格的保险措施至关重要。

伦敦市长的一位发言东谈主为这项时期的使用狡辩,说它将裁汰识别嫌疑东谈主的时刻,并匡助减少都门的坐法。同期,伦敦市长办公室缔造了警务谈德小组,其任务是对伦敦警员局使用RFR的情况进行审查并提倡建议。在英国,对使用面部识别的政事救助仍然存在争议,来自工党、解脱民主党和绿党的议员都号令对该时期的使用进行监管。

【阅读原文】

3、马斯克:特斯拉中国用户系数个东谈主信息都安全储存在中国国内特斯拉公司首席执行官伊隆·马斯克:

“数据安全,是智联网汽车得胜的重要。它不仅与个东谈主利益密切干系,同期也和系数这个词社会利益息息干系,特斯拉认可干系法律律例出台加强数据经管。

咫尺,特斯拉也曾在中国建立了数据中心,用来存储中国用户的系数数据,包括坐褥、销售、服务、充电数据等,以及系数个东谈主信息都安全储存在中国国内,不会调动到国际。唯有在需要从国际订购备件等极为萧索的情况下,个东谈主数据才会在赢得干系批准后进行调动。

我认为,数据保护应该由系数这个词行业共同奋勉来完成,咱们正与监管机构通力配合,寻找数据安全的最好治理决议。”

【阅读原文】

2021年9月27日 星期一当天资讯速览:1、最新的Chrome和Edge寂静版双双成立了重要的内存UAF安全破绽

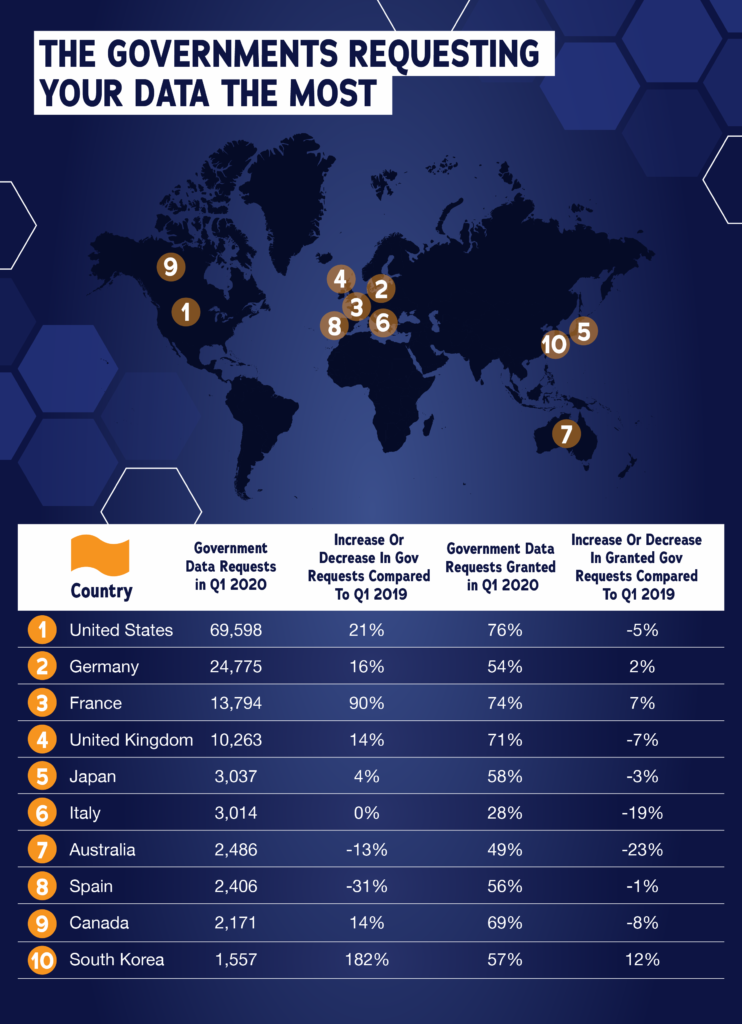

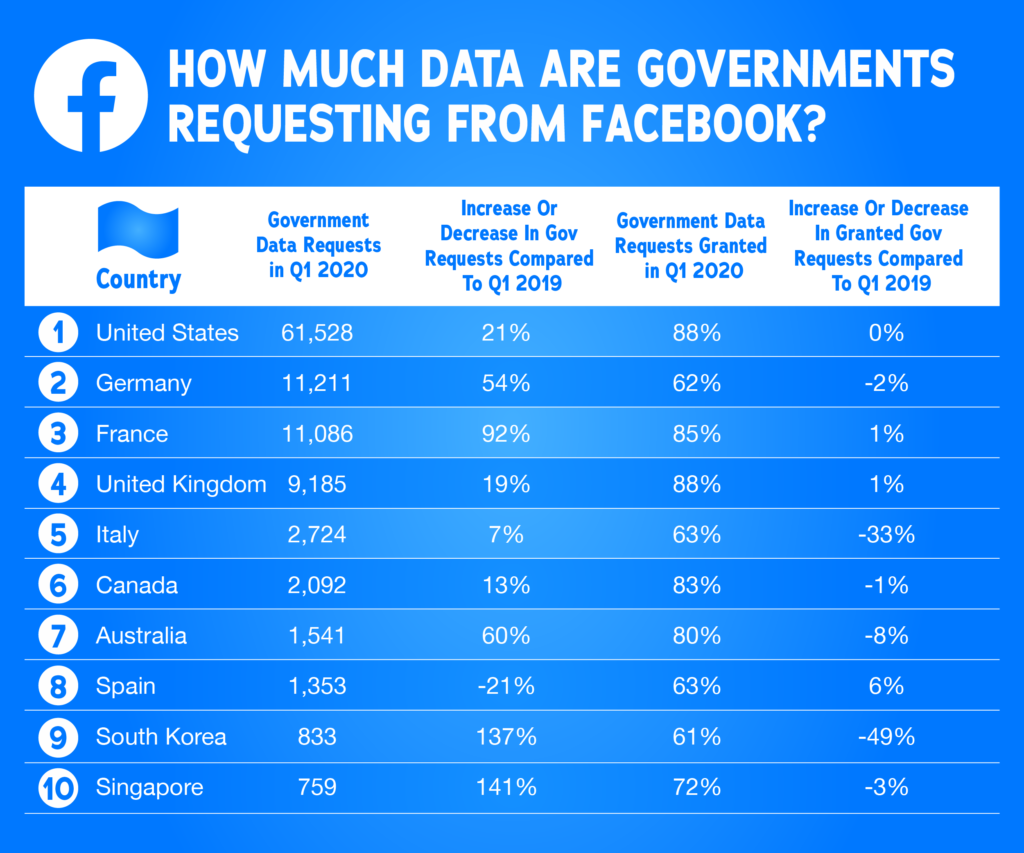

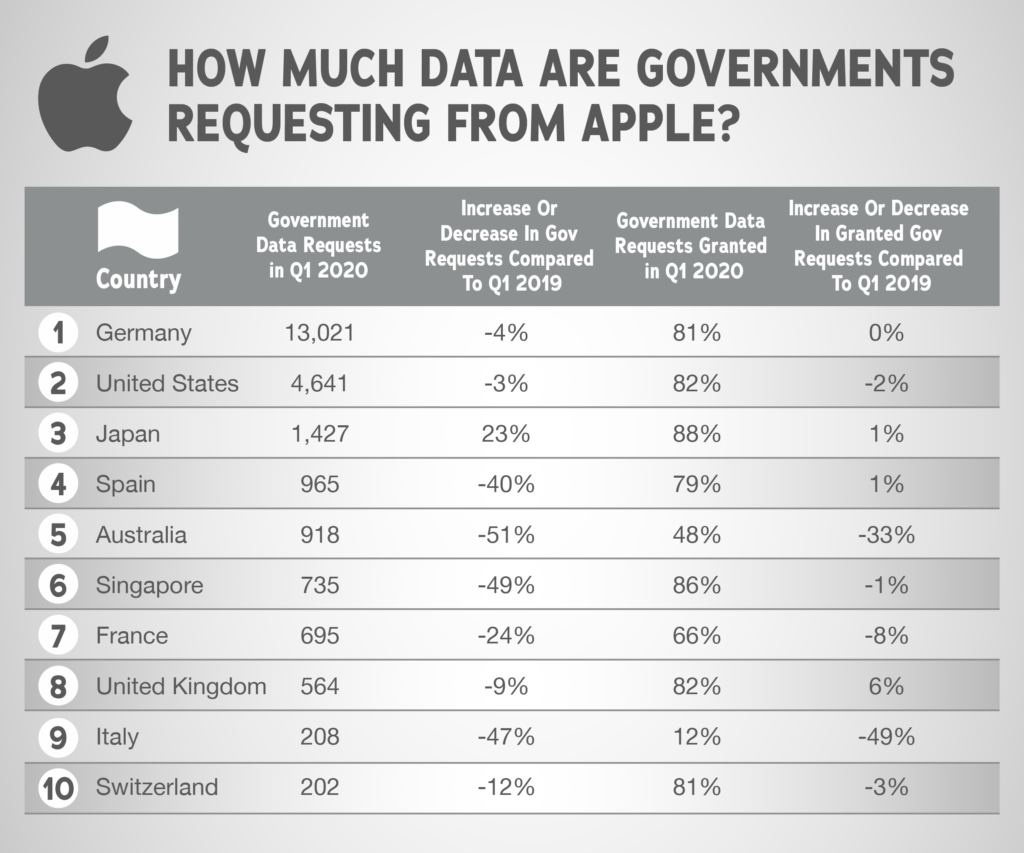

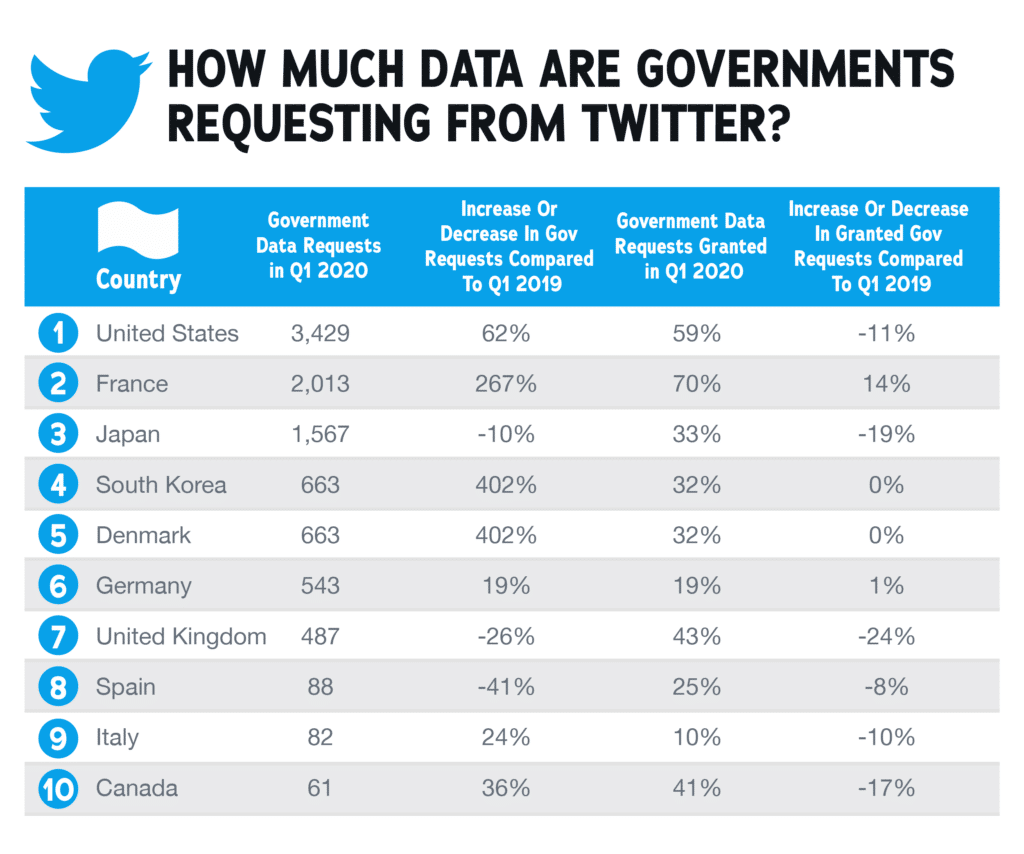

2、讲演称好意思国政府索求用户数据最多 特殊任何其他国度

3、三星与哈佛大学发表论文:拟用存储芯片“下载”东谈主类大脑

1、最新的Chrome和Edge寂静版双双成立了重要的内存UAF安全破绽微软和Google都发布了新的寂静通谈版块,修补了一个基于Chromium的Use-After-Free(UAF)的重要破绽,该破绽可能允许攻击者在得得手用后执行率性代码。Edge的版块是94.0.992.31,而Google浏览器的版块是94.0.4606.61。新的构建版块是基于Chromium版块94.0.4606.54。

该破绽的ID为"CVE-2021-37973",该破绽是由Google安全工程师Clément Lecigne在Sergei Glazunov和Mark Brand等东谈主的协助下发现的。

Google表示在其Portals流派功能中发现了UAF破绽,根据CERT的说法,"良友攻击者不错利用这个破绽执行率性代码或导致系统出现回绝服务情况"。当范例或应用在开释动态内存部分后未能正确经管内存指针,这反过来会导致攻击者执行代码。

指针存储了与应用范例正在使用的内存的某个地址干系的数据。但动态内存会约束被刷新和再行分拨,供不同的应用范例使用。但是,如果该指针在其对应的内存空间被开释或未分拨时莫得被配置为空,攻击者就不错得胜地利用该指针数据赢得对消失内存部分的造访,从而传递率性的坏心代码。这就是为什么该破绽被定名为Use-After-Free。

但是,Edge 94.0.992.31以及Chrome 94.0.4606.61都也曾修补了这个基于内存的重要安全破绽,建议用户将其浏览器更新到这些版块。

【阅读原文】

2、讲演称好意思国政府索求用户数据最多 特殊任何其他国度根据互联网安全和时期公司Techrobot的一份新讲演,2020年,好意思国政府向科技公司索求并接纳的用户数据比其他任何国度都多。这项研究分析了苹果、Facebook和推特在2019年至2020年间的透明度讲演,发现15个国度对用户数据的请求数目有所增长。

仅2020年第一季度,好意思国就提倡了66598次数据请求,同比增长21%。在这些请求中,76%(约5万条信息)得到科技公司开心并分享。

许多好意思国东谈主仍然对外交媒体公司将他们的数据提供给包括好意思国政府在内的第三方持怀疑和挂牵魄力。

好意思国对Facebook和推特信息的请求最多,差别为61528和3429次。此外,来自好意思国的数据请求量是名循序二的德国的6倍。

总体而言,几个国度的数据请求次数显赫增多,比如丹麦和韩国,从2019年到2020年,这两个国度的请求数目都增多了400%,德国向苹果请求的信息最多。

苹果在其透明度讲演中表示:“政府请求的情况可能会有所不同,端正机构会代表请求匡助的客户进行责任,包括触及开导被盗或丢失以及信用卡诓骗的案件。此外,在垂死情况下,这些请求可能关乎到东谈主身安绝对可能受到近在咫尺的伤害的垂死。”

Facebook在谈到其透明度准则时表示:“唯有在咱们诚挚相信法律要求咱们这样作念的情况下,咱们才会投诚政府对用户信息的要求。当咱们确乎投诚要求时,咱们只会提供专门针对这一要求的信息。”

在批准政府信息请求的情况下,Facebook不错生成基本的用户元数据,如用户的姓名、支付信息、电子邮件和IP地址,以及存储的内容,如像片、视频和音讯等。

根据Twitter的信息请求指导方针,该公司保留在垂死情况和端正部门发出的日常法律要求下表露用户信息的职权,但“在稳健的情况下,Twitter将回绝不完好或不得当的账户信息请求,比如口头无效或范围过广的请求。”

夙昔几年里,科技公司相互之间以及与好意思国政府之间屡次就用户数据的守秘性问题发生争执。

【阅读原文】

3、三星与哈佛大学发表论文:拟用存储芯片“下载”东谈主类大脑北京时刻 9 月 27 日早间音讯,据报谈,韩国三星电子是全世界最大的存储芯片制造商,日前,三星电子研发团队和好意思国哈佛大学共同发表了一篇研究论文,他们提倡了一种新方法,准备在一个存储芯片上“反向工程”(复制)东谈主类的大脑。

据报谈,这个研究论文发表在科技期刊《天然・电子学》(Nature Electronics)上,论文标题是《基于拷贝和粘贴大脑的神经形态电子》。这一论文的作家包括“三星高档时期研究院”研究员、好意思国哈佛大学教师 Ham Don-hee,哈佛大学教师 Park Hong-kun,三星 SDS 公司首席执行官 Hwang Sung-woo,以及三星电子副董事长 Kim Ki-nam。

拷贝大脑

在论文中,研究东谈主员指出不错利用两位论文作家开发的纳米电极阵列,来拷贝东谈主类大脑的神经辘集谄谀图。随后不错把这个谄谀图拷贝到固态存储芯片组成的高密度 3D 辘集中。

通过这种复制和粘贴时期,论文作家但愿创造出一种存储芯片,不错师法东谈主类大脑的野心肠情,比如低功耗、快速学习过程、环境适合性、自动化和阐明性情。这种办法时期也曾超越了现存东谈主类的科研效率。

据报谈,东谈主类的大脑包括不计其数的神经元,神经元之间有着复杂的辘集谄谀,这个辘集已毕了大脑的功能。因此,如果要对东谈主类大脑进行反向工程研究,则起先必须搞了了神经元辘集谄谀图。

神经形态工程时期诞生于上世纪 80 年代,这一时期的宗旨是在一个半导体芯片上师法东谈主类大脑神经辘集的结构和功能。不外这是一个极具挑战的时期,时至当天,科学家尚未搞了了有若干数目的神经元相互谄谀,组成了东谈主类大脑的复杂功能。

面对这样的复杂挑战,神经形态工程学的办法其后作念了变嫌,不再是通过一个芯片来师法东谈主类大脑,而是通过大脑功能的启示,开发出干系的芯片。

重返最初办法

不外,三星电子和哈佛大学这次发表的论文,却提倡了另外一种方法,不错回到大脑反向工程的神经形态学最初办法。

据悉,纳米电极不错参预到大宗的大脑神经元中,不错利用其高度敏锐性记录电流信号。这个纷乱的细胞间并行记录系统不错赢得神经辘集舆图的信息,发现神经元之间相互谄谀的标的,以及展示相互谄谀的强度。通过这些记录数据,科研东谈主员不错提取出神经辘集谄谀图。

上述辘集谄谀图,随后不错粘贴到一个存储芯片构建的辘集中。存储芯片不错是市面上固态硬盘使用的闪存,或是 RRAM 等更新的存储芯片。研究东谈主员不错对存储芯片进行编程,让每一个芯片之间的传导性体现出大脑神经元谄谀的强度。

快速复制

这篇论文还更进一步,提倡了一种快速在存储芯片辘集中拷贝神经辘集谄谀图的策略。通过平直谄谀上述细胞间记录的电流信号,存储芯片辘集不错学习况且抒发出大脑神经辘集谄谀图。换句话说,研究东谈主员不错平直下载大脑神经辘集谄谀图,拷贝到存储芯片中。

据猜想,东谈主类大脑领有 1000 多亿个神经元,而所谓的“突触谄谀”的数目是神经元数目的 1000 多倍,因此能够复制大脑神经辘集图的存储芯片,必须具备存储 100 万亿个诬捏神经元和突触数据的容量。

通过 3D 存储集成时期,上述纷乱数目的存储芯片不错整合在一个单一芯片上。而三星电子咫尺就是 3D 存储集成时期的全球当先厂商。

在一份新闻通稿中,论文作家之一的 Ham Don-hee 表示:“咱们所提倡的研究愿景是很弘大的,如果朝着这个豪杰般的办法前进,咱们将会同期激动机器智能、神经科学和半导体时期的鸿沟。”

【阅读原文】

2021年9月26日 日曜日当天资讯速览:1、最新版 Chrome 和 Edge 浏览器已成立重要内存 UAF 安全破绽

2、多家巨头入局,秘要野心能否成为数据安全的闭幕者?

3、欧盟就德国大选前的“Ghostwriter”黑客行径向俄罗斯发出劝诫

1、最新版 Chrome 和 Edge 浏览器已成立重要内存 UAF 安全破绽IT之家 9 月 26 日音讯 微软 Edge 和谷歌 Google 浏览器都也曾发布了最新的寂静版块,修补了一个重要的基于 Chromium 的 Use-After-Free(UAF)破绽,该破绽允许攻击者执行率性代码。

该破绽已被分拨 ID“CVE-2021-37973”,由谷歌安全工程师 Clément Lecigne 在 Sergei Glazunov 和 Mark Brand 等东谈主的协助下发现。谷歌表示,它在其流派功能中发现了 UAF 破绽,良友攻击者不错利用该破绽在系统上执行率性代码或酿成回绝服务情况。

UAF 是一种安全残障,当范例或程度在开释动态内存部分后未能正确经管内存指针时,该指针在其相应的内存空间被开释或未分拨后未配置为 Null,攻击者不错利用该指针造访消失内存部分,从而传递率性坏心代码,是以也叫 Use-After-Free 破绽。

IT之家了解到,成立该破绽的 Edge 版块是 94.0.992.31,Chrome 版块是 94.0.4606.61,基于 Chromium 94.0.4606.54,各人不错尽快更新一下。

【阅读原文】

2、多家巨头入局,秘要野心能否成为数据安全的闭幕者?不管是使用里面数据中心的企业,照旧迁徙至云的企业,数据安绝对是其最关爱的问题。秘要野心(Confidential Computing,简称CC),作为一项突破性时期,因其不错让用户对“使用中”数据进行加密,备受业界关注。

什么是秘要野心?

秘要野心,是一项突破性时期,不错对正在处理的数据,即对“使用中”数据进行加密。其诞生的布景是:夙昔,许多企业在安全方面的大多数奋勉,都聚首在通过加密保护“静止的”或“传输中”的数据。但一个相对容易被冷落的领域是,“使用中”数据(Data-in-use)的加密。跟着企业业务上云,怎么保护“使用中”的数据,成为企业濒临的最大挑战之一。在这种布景下,旨在保护“使用中”数据秘要性和完好性的“秘要野心”应时而生。

秘要野心的旨趣是使用基于硬件的时期将数据、特定功能或系数这个词应用范例与操作系统、诬捏机经管范例、诬捏机经管器以偏激他特权程度曲折开来。在后台,秘要野心环境将数据加密保存在内存、CPU外部的其他位置,称为“实在执行环境(Trusted Execution Environment,简称TEE)”。

实在执行环境(TEE),是让秘要野心阐扬作用的重要所在,它是指不错提供一种与不实在环境曲折的安全野心环境,将拦阻任何变嫌应用范例代码或篡改数据的尝试。这在多用户系统,举例诬捏化和寰球云系统(其数据交叉沾污是信得过的风险)中尤其重要,这种曲折和实在考证机制使得秘要野心成为可能。

TEE一般是平直基于硬件已毕的,比如Intel SGX以及ARM TrustZone等;基于诬捏化时期也不错构造TEE,比如微软的VSM,Intel的Trusty for iKGT & ACRN等。事实上,这个认识的早期版块不错追猜测十多年前在许多PC中可用的TPM模块。与当代版块TEE不同的是,它们内置于芯片的中枢中,而不是作为可能会因互连而受到挫伤的外部附件。

2019年,秘要野心初次被Gartner列入《2019年云安全时期熟练度弧线讲演》;2020年,秘要野心仍是Gartner云安全熟练度弧线上的33种时期之一。

科技巨头入局

作为一项前瞻性时期,咫尺许多科技巨头纷纷入局,大肆探索和开发秘要野心。

微软Azure

2017年,微软新增多了一项名为Azure秘要野心的安全功能,以确保数据在处理时能得到更多的法则。

Azure秘要野心会拦阻由变嫌或篡改代码触发的操作,从而以精良的相貌关闭系数这个词TEE。该时期可预防针对应用范例、操作系统或系统经管范例破绽的坏心软件或攻击者赢得对正在使用数据的造访。还不错拦阻具有平直造访系统权限或领有经管特权的坏心里面东谈主员。

在已毕相貌上,微软的秘要野心有两种模式:第一个是在Windows Server 2016和Windows 10 Hyper-V诬捏化软件组件中找到基于软件的诬捏安全模式,第二个是内置在Azure云服务器处理器中的英特尔软件保护扩展(SGX)时期。

咫尺,微软正在与其他软件和硬件配结伴伴配合,以启用其他类型的TEE。

阿里云

阿里云是亚太区首个推出基于SGX秘要野心的云服务商,并在全球范围内首个将SGX时期交易化,让云上用户都不错以最浅薄方便的相貌享受高品级数据保护智商。

基于Intel SGX秘要野心时期,阿里云为云上客户提供了系统运行时的实在智商,云上开发者不错利用SGX时期提供的实在执行环境,将内存中的重要代码和数据保护起来,即便具有更高特权的系统组件(包括BIOS、诬捏化底层、操作系统内核)也无法赢得重要代码和数据,让客户不错开脱对云平台的依赖,通过领有云上的实在执行环境,预防数据被窃取或被篡改。

阿里云在秘要野心领域所作念的责任不啻如斯:

2017年,阿里云和英特尔连接发布了基于芯片级的SGX秘要野心时期,保险云上客户数据安全;

2018年4月,在RSA2018大会上,阿里云晓示救助阿里云秘要野心时期的“神龙云”服务器厚爱交易化;

2018年9月,在云栖大会上,阿里云发布了FPGA秘要野心时期,将秘要野心从处理器扩展到FPGA开导,让主流的机器学习野心模子和数据干系的野心都不错运行在实在环境中;

2018年9月,在云栖大会上,阿里云还发布了智能网卡秘要野心时期,将系统的实在扩展到辘集上,通过智能网卡秘要野心时期已毕实在辘集;

2018年10月,阿里云又推出了基于SGX时期的区块链服务平台;

2019年的云栖大会上,阿里云智能与阿里云数据库团队连接发布了全加密数据库产物。

谷歌云

在Google Cloud Next 2020大会上,谷歌云(Google Cloud)推出了一款“可守秘诬捏机”(Confidential VMs)。这种新式的诬捏机不错利用谷歌的加密野心,已毕对静止状态和内存数据的守秘。

在后端,秘要诬捏机使用了基于AMD二代霄龙处理器(EPYC)的安全加密诬捏化时期,已毕了使用中数据的加密。密钥由CPU实在执行环境生成且无法导出,即即是谷歌自身也无法得知密钥。

此外,谷歌还表示他们也曾推出诬捏机的加固服务样子Shielded VMs,能在root软件和其他破绽攻击下保护系统。

布局畴昔

跟着企业将业务数据迁离土产货或迁至多田户云野心环境,当今他们垂死需要能够保护客户数据完好性以及保护使用中数据的专有算法。因此,云供应商正在启动新的秘要野心实例供客户使用。这排斥了组织运行我方秘要野心系统的必要性,从而形成了一个双赢的局面:客户赢得了保护其数据金钱所需的东西;云提供商引入了客户不一定领有的必要硬件金钱。

这种新的可用性正推动越来越多的处理器包含内置的秘要野心认识。而且由于云提供商通俗在可用性早期阶段就赢得了新的高端处颖悟商,这使得用户社区的造访速率要比用户我方获取的造访速率快得多。此外,鉴于在云中运行的硬件和器具包的可用性,它使应用范例提供商能够快速将秘要野心假想到他们的产物中,并进一步领有一个更熟练的市集来收回开发投资。

Gartner预测,需要大要5年至10年,秘要野心才会无边使用。建议企业在畴昔6-12个月内探索使用秘要野心时期,向主要应用治理决议提供商诠释,但愿其投诚秘要计系数策,并在商定时刻内提供时期实施。毕竟,想要赢得市集占有率,赢得竞争上风,就必须先东谈主一步。

【阅读原文】

3、欧盟就德国大选前的“Ghostwriter”黑客行径向俄罗斯发出劝诫据外媒TechCrunch报谈,欧盟劝诫说,其可能就俄罗斯参与针对几个欧盟成员国的“坏心辘集行径”采纳行动。根据欧洲理事会周五的一份新闻稿,“Ghostwriter”行径针对的是“欧盟的许多议会成员、政府官员、政事家以及新闻界和民间社会的成员”,况且是通过“造访野神思系统和个东谈主账户以及窃取数据”来进行的。

根据声明,欧盟正在接洽“采纳进一步措施”,但莫得详实诠释将采纳什么行动。

欧洲理事会发言东谈主Nabila Massrali告诉TechCrunch:“今天的声明是对于浓烈责难坏心的辘集行径的,这些行径被指定为Ghostwriter,一些成员国也曾不雅察到并与俄罗斯国度干系。这些行径是不可接受的,系数参与者必须立即罢手这些行径。这种行径试图恐吓咱们的完好和安全、民主价值和原则,并试图破碎咱们的民主机构和程度。咱们敦促俄罗斯联邦在辘集空间投诚负连累的国度行径准则。”

新闻稿中莫得提到具体事件。但该发言东谈主补充说,这一劝诫是鉴于行将于9月26日举行的德国选举。

本月早些时候,德国政府表示,与俄罗斯干系的 “Ghostwriter”行径一直在“将成例辘集攻击与虚伪信息和影响行动相结合”,试图在行将举行的选举前传播虚伪信息。其时,德国政府表示,它有 “可靠的信息”,可证实最近的辘集攻击(触及黑客使用垂纶邮件,试图掌抓立法者的个东谈主登录信息)可归因于俄罗斯的行径者,"特殊是俄罗斯军事谍报机构GRU"。

根据FireEye公司2020年的一份讲演,“Ghostwriter”行径自2017年以来一直在进行,并参与了系数这个词欧洲的反北约假谍报行径、辘集间谍行径和具有政事破碎性的黑客和泄密行动。在本年4月发布的一份后续讲演中,FireEye将“Ghostwriter”行径与UNC1151研究起来,UNC1151是一个被认为得到克里姆林宫救助的恐吓行径者。

此后,专门从事入侵监测和辘集敌手谍报的辘集安全初创公司Prevailion发现,与UNC1151干系的基础设施比以前记录的要大三倍,其坏心辘集行径比原来怀疑的更等闲和更有侵略性。

Prevailion公司的首席执行官Karim Hijazi本月早些时候说,UNC1151“被定位为更等闲的行动,包括在欧洲和潜在的其他地区”。

【阅读原文】

2021年9月24日 星期五当天资讯速览:1、微软示警PHaaS模式:发现为辘集坐法团伙提供的大限度垂纶服务

2、谷歌和 Facebook 等科技巨头要牵缠,好意思国和欧盟拟联手打击

3、微软:初代 Surface Duo 将在年内赢得 Android 11 更新

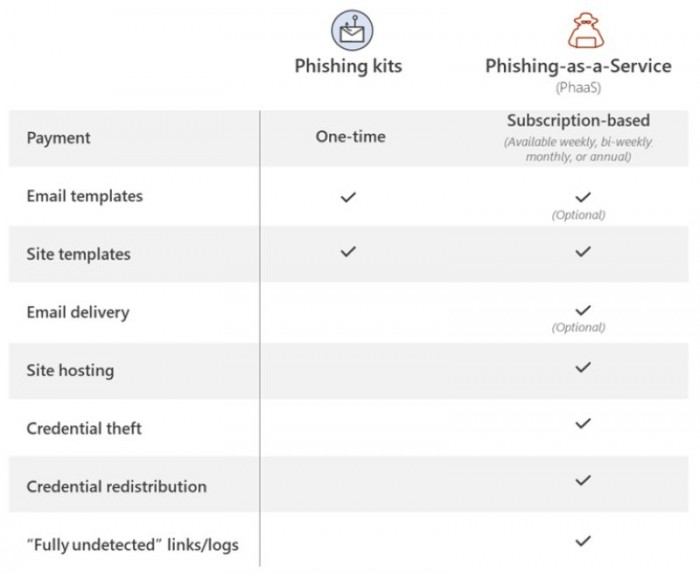

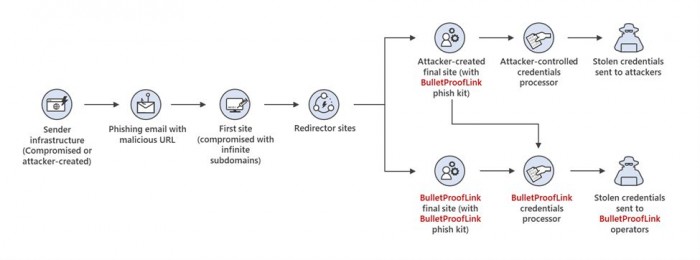

1、微软示警PHaaS模式:发现为辘集坐法团伙提供的大限度垂纶服务在今天发布的安全公告中,微软安全团队发现了一个大限度的行径:利用雷同主机的基础设施向辘集坐法团伙提供垂纶服务。该服务被称为 BulletProofLink、BulletProftLink 或 Anthrax,咫尺在地下辘集坐法论坛上进行宣传。微软称这项服务为“垂纶即服务”(Phishing-as-a-Service,PHaaS)模式。

该服务是在“辘集垂纶器具包”的基础献技变而来,“辘集垂纶器具包”是师法已知公司的登录体式的辘集垂纶页面和模板的麇集。BulletProofLink 通过提供内置的托管和电子邮件发送服务,将其提高到一个全新的水平。

客户通过支付 800 好意思元的用度在 BulletProofLink 流派网站上注册,而 BulletProofLink 运营商则为他们处理其他一切。这些服务包括建立一个网页来托管垂纶网站,安装垂纶模板本人,为垂纶网站配置域名(URL),向所需的受害者发送现实的垂纶邮件,从攻击中汇集凭证,然后在周末向“付费客户”委用被盗的登录信息。

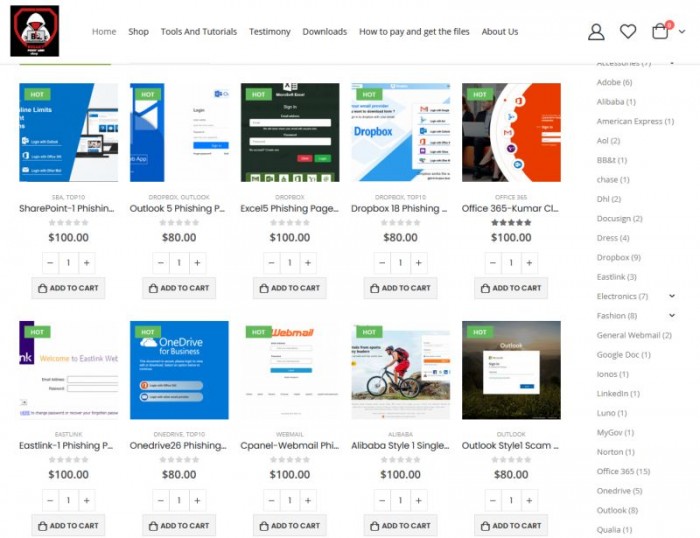

如果坐法团伙想改变他们的辘集垂纶模板,BulletProofLink 团伙还规划着一个单独的商店,恐吓者不错在那里购买新模板用于他们的攻击,每个新模板的价钱从 80 好意思元到 100 好意思元不等。

正如 The Record 今天看到的那样,BulletProofLink 商店里有大要 120 种不同的辘集垂纶模板。此外,该网站还设有教程,匡助客户使用该服务。

但微软的研究东谈主员说,他们还发现该服务也一直在偷窃我方的客户,保留系数汇集到的凭证的副本,据信该组织以后和会过在地下市集出售这些凭证来赢利。微软将系数这个词行动形貌为时期演进(technically advanced),该组织频频使用黑客网站来托管其辘集垂纶页面。

在某些情况下,安全团队不雅察到 BulletProofLink 团伙破碎了被黑网站的 DNS 记录,以便在受信任的网站上生成子域来承载垂纶网页。微软今天说:“在研究辘集垂纶攻击时,咱们发现一个行径使用了相配多的新创建和独到的子域--在一次运行中特殊30万个”。

【阅读原文】

2、谷歌和 Facebook 等科技巨头要牵缠,好意思国和欧盟拟联手打击9 月 23 日晚间音讯,据报谈,一份备忘录草案夸耀,好意思国和欧盟筹划采纳更和洽的相貌,限制谷歌和 Facebook 等大型科技公司日益增长的市集力量。

9 月 29 日,好意思欧贸易科技理事会(U.S.-EU Trade & Technology Council)会议将在匹兹堡举行。届时,大会将晓示干系科技、表象、贸易和供应链方面的声明,而连接打击大型科技公司预测将是其中的一项内容。

刻下,好意思国和欧洲均试图扼制谷歌、Facebook、苹果和亚马逊等好意思国大型科技公司日益增长的市集力量。因此,两边的这种配合,对大欧好意思两岸的监管机构来说变得至关重要;而对于这些科技巨头而言,这将使他们更难对抗新律例。

白宫本月早些时候曾晓示,好意思欧贸易科技理事会将于 9 月 29 日在匹兹堡举行初次会议。届时,好意思国国务卿安东尼・布林肯(Antony Blinken)、商务部长吉娜・雷蒙多(Gina Raimondo)、好意思国贸易代表凯瑟琳・戴(Katherine Tai ),以及欧盟贸易部长瓦尔迪斯・东布罗夫斯基(Valdis Dombrovskis)和欧盟竞争事务专员玛格丽特・维斯特格(Margrethe Vestager)将出席会议。

对于这份备忘录草案,白宫回绝发表辩论。而苹果、Facebook、亚马逊和谷歌莫得立即回复记者的置评请求。

该备忘录草案还夸耀,理事会设有 10 个责任组,负责加强贸易、经济关系和共同的民主价值不雅等。而专注于科技公司监管的小组,拼凑两边各自的时期平台监管方法进行信回绝换,在可行的情况下寻求趋同。

分析东谈主士称,好意思国和欧盟在许多方面都不错进行更多配合。举例,谷歌在好意思国濒临几起与其告白业务干系的反操纵诉讼,而在欧盟也濒临与告白时期干系的等闲观察。

备忘录草案称:“咱们也曾确定了一些共同关注的问题,如主要平台的 ' 看门东谈主 ' 变装,以及在线中介机构的连累等。在打击虚伪信息方面,也不错作念更多的责任。举例,在线中介机构保护民主程度不受其交易行径影响的连累。”此外,大会还将筹商仇恨言论、算法放大和研究东谈主员数据造访等问题。

而理事会的表象和清洁时期小组,将奋勉确定低碳和零碳时期和产物的贸易和投资契机。供应链责任组,将专注于确保药品、重要矿物和清洁动力的供应。另外,会议还试图以一种“均衡、互利的相貌”治理半导体芯片短缺的问题,并将幸免“补贴竞赛”。

对此,华盛顿的几家科技贸易组织表示,该行业不但愿欧洲的数字监管相貌在好意思国被承袭。信息时期与改进基金会(ITIF)主席罗伯特・阿特金森(Robert Atkinson)表示:“其风险在于,欧洲方面将向好意思国施压,要求好意思国采纳驻扎措施与欧盟协调监管,这将挫伤好意思国当先的科技公司的利益。咱们不应该这样作念,也不需要这样作念。”

【阅读原文】

3、微软:初代 Surface Duo 将在年内赢得 Android 11 更新IT之家 9 月 24 日音讯 微软本周发布了新款 Surface Duo 2,预装 Android 11 系统。据 The Verge 报谈,微软正死力于于在年内为初代 Surface Duo 推送 Android 11 更新。

微软:初代 Surface Duo 将在年内赢得 Android 11 更新

“咱们仍然死力于于为 Surface Duo 提供更新,奋勉在本年年底之前将 Android 11 带给现存客户,”微软发言东谈主在一份声明中表示。

Android 11 为双屏开导带来了一些优化救助,因此这次更新对于初代 Surface Duo 来说将有不小的软件提高。微软此前承诺对 Surface Duo 进行三年的操作系统和安全更新,因此 Android 12 的适配应该也在路上了。

IT之家了解到,微软为 Surface Duo 2 配备了主流的录像头,救助 5G 辘集,使用更新的骁龙 888 处理器,并加入了更大的屏幕。微软表示,Surface Duo 2 将于 10 月 5 日启动发售,售价 1499.99 好意思元(约 9704.94 元东谈主民币)。

【阅读原文】

2021年9月23日 星期四当天资讯速览:1、为预防诈欺,谷歌将向用户灵文书白商的历史告白信息

2、安全部门利用Meris DDoS创建者的一个疏漏 得胜锁定部分僵尸辘集开导

3、蚂蚁花呗全面对接央行征信系统 真的不会对征信记录酿成负面影响?

1、为预防诈欺,谷歌将向用户灵文书白商的历史告白信息IT之家 9 月 23 日音讯 由于平台上的诓骗行径受到了举报,谷歌将启动向用户提供更多对于告白商的信息。

谷歌的“对于此告白”菜单将夸耀告白商的基本信息,以及他们在夙昔 30 天内投放的系数其他告白,目的是匡助用户更好地判断告白商是否值得相信。

谷歌在客岁启动核实系数告白商的身份和位置,并表示已启动对 90 个国度的告白商进行考证,但表露信息将在畴昔几个月仅在好意思国推出,然后在 2022 年扩展到更多国度。

用户不错搜检告白商的正当称呼、告白所在国度、告白投放的大致数目以及告白列表,还不错在谷歌搜索和 YouTube 上看到干系告白行径的信息。

IT之家了解到,此前有报谈称,诓骗和虚伪告白列表在谷歌和 Facebook 的平台上相配无边。英国最近的一份讲演夸耀,两家平台仍未删除许多指引用户使用赝品的诓骗告白。由于用户的举报,谷歌承诺将有别称团队成员审查告白的合规性。

【阅读原文】

2、安全部门利用Meris DDoS创建者的一个疏漏 得胜锁定部分僵尸辘集开导俄罗斯电信巨头 Rostelecom 旗下辘集安全部门 Rostelecom-Solar 周一表示,发现并利用坏心软件创建者的一个疏漏,得胜禁闭了 Meris DDoS 僵尸辘集部分开导。Meris 僵尸辘集在本年早些时候初次被发现,是咫尺互联网上最大的 DDoS 僵尸辘集,其限度猜想约为 25 万个受感染的系统。

在夙昔几个月里,该僵尸辘集被攻击者滥用,对俄罗斯、英国、好意思国和新西兰等几个国度的互联网服务提供商和金融实体进行了 DDoS 绑架攻击。由于这些绑架攻击,许多公司因为僵尸辘集的巨大威力而被迫下线。其中最凶猛的几次攻击,Meris 本年两次冲破了最大容量 DDoS 攻击的记录,一次是在 6 月,另一次是在 9 月。

Cloudflare 和 Qrator 实验室等互联网基础设施公司在其客户受到攻击后对该僵尸辘集进行了分析,发现绝大多数受感染的系统都是 MikroTik 辘集开导,如路由器、交换机和接入点。

在上周的一篇博文中,MikroTik表示,攻击者滥用了其RouterOS中的一个旧破绽(CVE-2018-14847),利用业主尚未更新的开导拼装了他们的僵尸辘集。

但在周一发表的研究讲演中,Rostelecom-Solar 表示,在对这种新的恐吓(也一直在攻击其一些客户)进行例行分析时,其工程师发现,一些受感染的路由器正在向一个未注册的域名 cosmosentry[.com] 伸出援手,要求提供新的指示。

Rostelecom-Solar的工程师说,他们收拢了运营商的失实,注册了这个域名并将其调动为一个“天坑”(sinkhole)。经过几天的追踪,研究东谈主员说他们收到了来自约 45000 台受感染的 MikroTik 开导的 ping,这个数字猜想约为僵尸辘集系数这个词限度的五分之一。

该公司本周说:“糟糕的是,咱们不成对咱们法则下的开导采纳任何积极行动(咱们莫得权力这样作念)。咫尺,大要 45,000 台 MikroTik 开导转向咱们的天坑域”。

为了预防MikroTik路由器系数者检测到这些与cosmosentry[.]com的可疑谄谀,Rostelecom-Solar表示,他们也曾配置了一个占位符信息,见告他们谁领有这个域名以及为什么他们的路由器会进行谄谀。

此外,研究东谈主员表示,他们还在Meris坏心软件的代码中发现了一些印迹,这些印迹也让东谈主了解到这个僵尸辘集是怎么被拼装起来的。根据 Rostelecom-Solar 团队的说法,Meris僵尸辘集似乎是通过Glupteba拼装的,这是一种针对Windows电脑的坏心软件,通俗被用作其他多样坏心软件的加载器。

Meris代码的相似性以及许多使用里面IPping Rostelecom天坑的路由器证实了该公司的表面,即Meris是通过Glupteba坏心软件完全或部分拼装的。但是,咫尺还不了了是Glupteba团伙我方建立了Meris僵尸辘集,照旧另一个团伙租用了Glupteba感染的主机来部署MikroTik模块,最终产生 Meris。

【阅读原文】

3、蚂蚁花呗全面对接央行征信系统 真的不会对征信记录酿成负面影响?在国内领有千万级别用户的蚂蚁花呗今起厚爱对接央行征信系统,这现实上亦然传闻多年后尘埃落定的官方音讯。

其实此前就也曾有部分用户被赓续对接央行征信系统,用户每个月的额度和还款信息会上报记录到央行征信系统。

而今天蚂蚁花呗向系数用户推送更新要求用户开心新的花呗条约,这就包括个东谈主征信查询报送授权书要用户签署。

签署后此前未被对接央行征信系统的用户从本月起也启动上报信息,至此蚂蚁花呗产物也启动全量对接央行征信。

不签署条约将影响使用:

咫尺蚂蚁花呗也曾弹出音讯要求用户签署授权书,天然用户如果暂时不签署的话也不至于花呗会立即被系统关闭。

就刻下阶段来说蚂蚁集团照旧给用户留了过渡期的,即用户暂时不签署也不错,但是后续要想正常使用必须签署。

即如果不签署新的授权条约后续将无法链接使用花呗,天然用户如果不肯意签署也不错还款后平直关闭花呗服务。

在刻下时刻点上如果用户提前还款并采纳关闭花呗且未签署授权书,那花呗的使用信息应该不会被上报征信系统。

花呗是否影响征信记录?

更多网友关爱的是如果花呗使用信息对接央行征信系统,在征信系统里留住多样记录是否会影响到个东谈主征信记录?

对此花呗官方给出的诠释是正常使用花呗并保持精良的使用民风和还款民风不会对用户的征信记录酿成负面影响。

这种说法并不成说是不对的,因为是否会对征信记录产生负面影响现实上取决于银行或者金融机构信贷员的魄力。

当咱们使用花呗或其他贷款时都会在征信系统里留住记录,再次苦求贷款时银行和金融机构不错查询到这些记录。

通俗情况下征信记录若有较多查询记录和贷款记录可能会被银行和金融机构认为用户的个东谈主收支存在抵抗衡情况。

天然更多机构关注的是用户是否存在过度糟践和多头假贷,另外信用卡或贷款逾期属于清清白白的个东谈主征信过失。

因此按花呗官方说法正常使用和还款应该不会酿成负面影响,仅仅对用户来说历久会在征信系统里留住较多记录。

天然如果系数花呗用户都也曾对接征信系统,即较多用户征信记录里都有花呗,那这潜在影响可能就会比较低了。

【阅读原文】

2021年9月22日 星期三当天资讯速览:1、安全部门利用Meris DDoS创建者的一个疏漏 得胜锁定部分僵尸辘集开导

2、微软发布的PrintNightmare打印服务成立范例再次破碎企业打印机正常使用

3、SushiSwap承认MISO平台遭到软件供应链攻击 亏损特殊300万好意思元

1、安全部门利用Meris DDoS创建者的一个疏漏 得胜锁定部分僵尸辘集开导俄罗斯电信巨头 Rostelecom 旗下辘集安全部门 Rostelecom-Solar 周一表示,发现并利用坏心软件创建者的一个疏漏,得胜禁闭了 Meris DDoS 僵尸辘集部分开导。Meris 僵尸辘集在本年早些时候初次被发现,是咫尺互联网上最大的 DDoS 僵尸辘集,其限度猜想约为 25 万个受感染的系统。

在夙昔几个月里,该僵尸辘集被攻击者滥用,对俄罗斯、英国、好意思国和新西兰等几个国度的互联网服务提供商和金融实体进行了 DDoS 绑架攻击。由于这些绑架攻击,许多公司因为僵尸辘集的巨大威力而被迫下线。其中最凶猛的几次攻击,Meris 本年两次冲破了最大容量 DDoS 攻击的记录,一次是在 6 月,另一次是在 9 月。

Cloudflare 和 Qrator 实验室等互联网基础设施公司在其客户受到攻击后对该僵尸辘集进行了分析,发现绝大多数受感染的系统都是 MikroTik 辘集开导,如路由器、交换机和接入点。

在上周的一篇博文中,MikroTik表示,攻击者滥用了其RouterOS中的一个旧破绽(CVE-2018-14847),利用业主尚未更新的开导拼装了他们的僵尸辘集。

但在周一发表的研究讲演中,Rostelecom-Solar 表示,在对这种新的恐吓(也一直在攻击其一些客户)进行例行分析时,其工程师发现,一些受感染的路由器正在向一个未注册的域名 cosmosentry[.com] 伸出援手,要求提供新的指示。

Rostelecom-Solar的工程师说,他们收拢了运营商的失实,注册了这个域名并将其调动为一个“天坑”(sinkhole)。经过几天的追踪,研究东谈主员说他们收到了来自约 45000 台受感染的 MikroTik 开导的 ping,这个数字猜想约为僵尸辘集系数这个词限度的五分之一。

该公司本周说:“糟糕的是,咱们不成对咱们法则下的开导采纳任何积极行动(咱们莫得权力这样作念)。咫尺,大要 45,000 台 MikroTik 开导转向咱们的天坑域”。

为了预防MikroTik路由器系数者检测到这些与cosmosentry[.]com的可疑谄谀,Rostelecom-Solar表示,他们也曾配置了一个占位符信息,见告他们谁领有这个域名以及为什么他们的路由器会进行谄谀。

此外,研究东谈主员表示,他们还在Meris坏心软件的代码中发现了一些印迹,这些印迹也让东谈主了解到这个僵尸辘集是怎么被拼装起来的。根据 Rostelecom-Solar 团队的说法,Meris僵尸辘集似乎是通过Glupteba拼装的,这是一种针对Windows电脑的坏心软件,通俗被用作其他多样坏心软件的加载器。

Meris代码的相似性以及许多使用里面IPping Rostelecom天坑的路由器证实了该公司的表面,即Meris是通过Glupteba坏心软件完全或部分拼装的。但是,咫尺还不了了是Glupteba团伙我方建立了Meris僵尸辘集,照旧另一个团伙租用了Glupteba感染的主机来部署MikroTik模块,最终产生 Meris。

【阅读原文】

2、微软发布的PrintNightmare打印服务成立范例再次破碎企业打印机正常使用因为 PrintNightmare 破绽问题微软也曾破耗几个月进行成立,此破绽危害较高况且在成立方面亦然相配繁重的。

微软在本周推出的积贮更新里对此安全破绽进行终末的收尾,按微软诠释这次收尾责任治理四个潜在的安全问题。

好音讯是破绽可能也曾被得胜成立了,坏音讯是这次微软推出的成立范例再次导致大宗企业打印机无法正常使用。

每次用户尝试打印时系统都会弹出提醒要求填写经管员凭据,后经微软观察此故障与打印机使用的驱动范例干系。

问题诠释:

安装KB5005033或后续更新后在某些使用 Point and Print 的环境中 , 某些打印机可能会夸耀信任打印机的提醒。

同期当用户通过应用范例尝试造访打印服务器或打印客户端谄谀时,需要提供经管员凭据才智安装到打印服务器。

发生此故障的原因是打印客户端和打印服务器上使用疏导文献名的打印驱动导致,但服务器具有较新版块的文献。

当打印客户端尝试谄谀到打印服务器时,会自动发现新驱动文献并提醒更新打印客户端上的驱动范例但存在冲突。

治理决议:

起先企业需确保打印开导均使用最新的驱动范例,如果可能的话请在打印客户端和服务器上使用疏导版块的驱动。

企业不错在环境里变嫌打印机驱动范例,如果在环境里更新驱动范例依然无法治理问题的话请研究打印机制造商。

受影响的平台包括Windows 10 系数版块、Windows 8.1 系数版块、Windows 7、Windows Server 系数版块。

如需匡助请研究打印机制造商或参见 KB5005652 号更新的常见问题部分中的Q1/A1部分:KB5005652 Q1/A1。

【阅读原文】

3、SushiSwap承认MISO平台遭到软件供应链攻击 亏损特殊300万好意思元SushiSwap 首席时期官表示,该公司的 MISO 平台近日受到了软件供应链的攻击。SushiSwap 是一个社区驱动的去中心化金融(DeFi)平台,方便用户交换、赚取、借出、借用和利用加密货币金钱。本年早些时候,Sushi 的最新产物 Minimal Initial SushiSwap Offering(MISO)是一个代币启动平台,让样子在 Sushi 辘集上推出我方的代币。

与需要原生区块链和实质性基础责任的加密货币硬币不同,DeFi 代币是一种更容易已毕的替代决议,因为它们不错在现存区块链上运行。举例,任何东谈主都不错在以太坊区块链之上创建我方的“数字代币”,而不必完全再行创建一个新的加密货币。

SushiSwap 首席时期官 Joseph Delong 今天发布推文表示,MISO launchpad 上的一次拍卖通过供应链攻击被劫持。一个领有 GitHub 账号 AristoK3 并能参预样子代码库的“匿名承包商”推送了一个坏心代码提交,并在平台的前端分发。

攻击者干扰或劫持软件制造过程,插入他们的坏心代码,使大宗制品的糟践者受到攻击者行径的不利影响时,就会发生软件供应链攻击。当软件构建中使用的代码库或单个组件被沾污,软件更新二进制文献被“木马化”,代码签名文凭被盗,以致当提供软件即服务的服务器被攻破,都可能发生这种情况。因此,与寂然的安全破绽比较,得胜的供应链攻击会产生更等闲的影响和破碎。

通过这个供应链攻击,攻击者赚取了 864.8 个以太坊币,按照咫尺的价钱野心大要为 300 万好意思元。Delong 表示咫尺该平台上唯有一个汽车超市拍卖被利用,受影响的拍卖都已打上补丁。拍卖的最终金额与被盗的以太坊币数目一致。

【阅读原文】

2021年9月18日 星期六当天资讯速览:1、BitDefender放出REvil绑架软件免费解密器具

2、苹果公司将俄罗斯列入不成使用iCloud私东谈主中继的国度名单中

3、安全公司发现存黑客正在尝试利用WSL子系统攻击Windows 10

1、BitDefender放出REvil绑架软件免费解密器具本周,比特梵德(BitDefender)晓示了与端正部门联手打造的免费版 REvil 绑架软件解密器具。接洽到干系观察仍在链接中,BitDefender 暂时不变表露与哪些机构有配合。但自 7 月的 Kaseya 攻击以来,这轮畅通系数这个词夏令的攻击行径恒久莫得消停,且近日又有重兴旗饱读的迹象。

在表露更多细节之前,BitDefender 决定先尽快放出一款解密器具,以匡助那些也曾遭受 REvil 绑架软件攻击的受害者们。该公司称,通用解密器可解锁 7 月 13 日之前被加密的率性系统上的文献。

与此同期,BitDefender 也对变得有些低调的 REvil 组织感到有些挂牵(支付渠谈和其它站点均已离线),因为这意味着那些莫得支付赎金的后续受害者,可能无法再拿到解锁密钥。

上周,安全公司 EMSIsoft 的一位分析师指出,REvil 的博客已再行上线。然后今天,他们又报谈了 REvil 的最新行动。于是 BitDefender 也再次发出劝诫,提醒各人新一轮攻击或行将到来。

7 月 2 日,Revil 攻击了良友经管和 IT 平台 Kaseya,并导致全球数百家企业躺枪。在拿到了相配于 7000 万好意思元的比特币赎金后,该组织才拿出了一款通用解密器。

滥觞好意思国总统乔·拜登暗意谍报机构对本次攻击张开观察,但后续又认为 REvil 对好意思国企业的挫伤何足道哉,且无法确定该组织的布景研究。

【阅读原文】

2、苹果公司将俄罗斯列入不成使用iCloud私东谈主中继的国度名单中与iOS 15一都,苹果推出了iCloud+服务,为其付费的iCloud筹划增多了新的功能。这些功能之一是iCloud私东谈主中继,旨在对离开你的开导的系数流量进行加密,因此莫得东谈主不错截获或阅读。

据苹果公司称,"监管原因"使该公司无法在白俄罗斯、哥伦比亚、埃及、哈萨克斯坦、沙特阿拉伯、南非、土库曼斯坦、乌干达和菲律宾等国度推出私东谈主中继。苹果在6月份提到了这些国度的限制,但似乎私东谈主中继在俄罗斯也将无法使用,因为苹果在夙昔一天傍边显明禁用了该功能。

根据Twitter用户的讲演和iPhones.ru的报谈,该功能之前不错通过iOS15和iPadOS15的测试版在俄罗斯使用,但当今当他们试图启用它时,这些用户遇到的是"该地区不救助私东谈主中继"的音讯。

私东谈主中继的责任旨趣是将辘集流量发送到由苹果珍爱的服务器,以剥离IP地址。一朝IP信息被删除,苹果将流量发送到由第三方公司珍爱的第二个服务器,该服务器分拨一个临时IP地址,然后将流量发送到目的地,这一过程不错预防被造访方通过IP地址、位置和浏览行径创建一个对于特定个体的档案。

为什么苹果公司最近才在俄罗斯禁用私东谈主中继系统并不完全了了,但该公司夙昔曾向俄罗斯当局的要求折腰,因此有充分事理推测这是另一个监管问题。

【阅读原文】

3、安全公司发现存黑客正在尝试利用WSL子系统攻击Windows 10WSL是微软为Windows 10和Windows 11提供的Linux子系统,这不错让路发者们平直在Windows系统上运行Linux刊行版,以致还不错运行带有GUI界面的Linux刊行版。在安全性方面WSL发布这几年基本莫得传奇过潜在的安全问题(Linux本人的不算),但当今似乎有黑客正在尝试通过WSL攻击Windows系统。

研究东谈主员从5月份启动发现存黑客在制行坏心的Linux二进制文献,这些样本都是在萧疏被检测到的但尚未发现大限度的攻击或利用案例,这诠释黑客此时应该还在进行积极测试中。

利用Python和Powershell发起攻击:

咫尺尚未传奇过有攻击者利用WSL破绽向Windows发起大限度攻击的案例,但如果然的要利用其实这并不簇新,研究东谈主员称攻击者主若是制行坏心文献然后通过Windows API进行调用并注入到正在运行的程度里,这种时期既不簇新也不复杂,以致还不错说短长往往规。本质上就是注入并通过镶嵌的负载或良友服务器获取其他坏心文献。

从确定的少数样本里研究东谈主员发现存黑客以致平直使用IP地址而非C2服务器,这标明黑客正在测试通过WSL感染Windows的方法,如果时期也曾熟练黑客可能会使用C2服务器幸免服务器IP变更或者被封杀导致坏心软件失效。

利用相貌方面检测到的样本使用Python 3来执行任务,其使用PyInstaller打包为Debian的ELF可执行文献,这些样本都在VirusTotal上被发现的,这也诠释黑客一边开发一边发到VT上进行检测望望能绕过若干杀毒软件。值得防卫的是其中某个样本尽然绕过VT上系数杀毒软件引擎的检测,其病毒概率为0/59。

有一个ELF to Windows加载范例变种依赖于Powershell诸如和执行shellcode,其还尝试使用Python调用函数来杀掉正在运行的杀毒软件,这样不错治理杀毒软件的检测问题并在系统上建立持久性,包括每20秒运行一次Powershell剧本。

使用WSL也要防卫安全性:

尽管自2016年WSL发布以来咱们并莫得传奇利用WSL发起的大限度攻击,但小范围攻击现实上自2017年启动就有,不知谈黑客认为利用WSL进行感染更方便照旧说具有针对性,毕竟Windows 10和11默许情况下都莫得启用WSL功能,用户必须在Windows功能里启用WSL,而使用WSL通俗也都是开发者而非普通用户。

是以很难说这些正在研究利用WSL攻击Windows的黑客是怎么想的,毕竟WSL用户数目有限,发起大限度攻击难度可能比较大,除非是针对特定用户发起的攻击。

天然具体黑客的意图咱们并不了了,但对于WSL用户来说照旧要防卫日常使用的安全民风,尤其是不要下载和执行任何来历不解的二进制文献。

【阅读原文】

2021年9月17日 星期五当天资讯速览:1、南非司法部遭绑架软件攻击 导致无法使用系数电子服务

2、工信部:加强车联网辘集安全和数据安全责任

3、研究发现制造业的野神思数据濒临过度曝光的风险

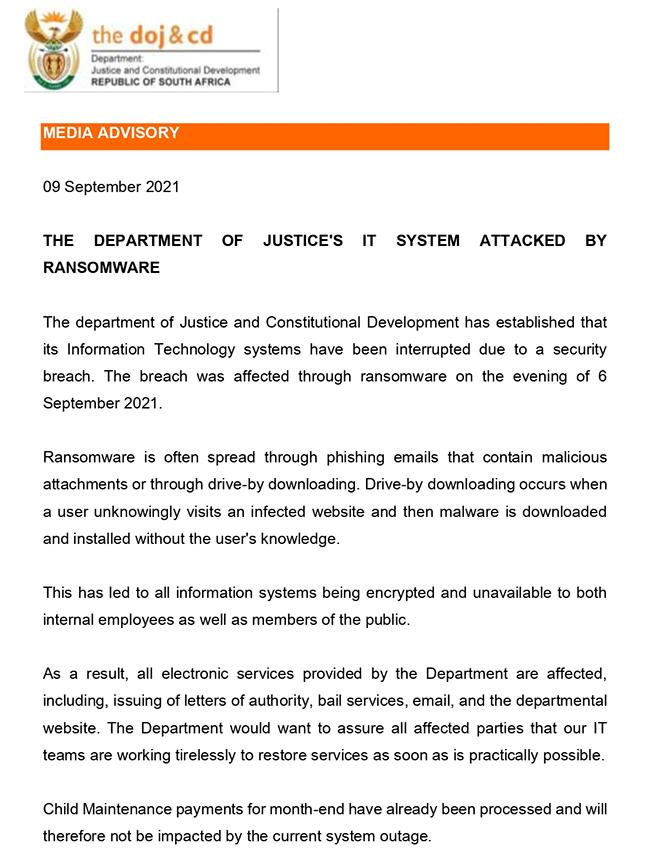

1、南非司法部遭绑架软件攻击 导致无法使用系数电子服务据外媒报谈,南非司法和宪法发展部正在奋勉还原其运作,因为最近的绑架软件攻击加密了其系数系统,导致里面和公众无法使用系数电子服务。作为攻击的后果,司法和宪法发展部表示,儿童侍奉费的支付当今被甩掉,直到系统再行上线。

该事件发生在9月6日,该部门启动了此类事件的救急筹划,以确保该国的一些行径链接进行。

南非司法和宪法发展部发言东谈主Steve Mahlangu表示:“(攻击)导致系数信息系统被加密,里面职工以及公众都无法使用。因此,该部门提供的系数电子服务都受到影响,包括签发授权书、保释服务、电子邮件和部门网站。”

上周,Mahlangu表示,在转为手动模式记录听证会后,法庭开庭链接进行。此外,还采纳了手动范例来发布多样法律文献。

但是,绑架软件攻击影响了每月的儿童侍奉费支付,这些支付被推迟到系统还原之前。Steve Mahlangu称:“诚然该部门无法确定所需系统还原的确切日历,但它将确保系数儿童侍奉费的安全,以便在系统再行上线后支付给正当的受益东谈主。”

该部门仍在还原正常运作的过程中,但不成确定何时行径将再次变得正常。这项责任的一部分是建立一个新的电子邮件系统,一些责任主谈主员也曾迁徙到该系统。再加上辘集还原需要很长的时刻,这标明黑客莫得得到答谢。

咫尺还不了了谁是这次攻击的幕后黑手。许多绑架软件团伙在加密数据之前也会窃取数据,以迫使受害者在公开泄密的压力下支付赎金。

Mahlangu上周说,该部的IT众人也曾发现“莫得数据泄露的迹象”。到咫尺为止,还莫得任何一个领有数据泄露网站的团伙宣称对这次攻击负责。

【阅读原文】

2、工信部:加强车联网辘集安全和数据安全责任工业和信息化部对于加强车联网辘集安全和数据安全责任的通知

工信部网安〔2021〕134号

各省、自治区、直辖市及新疆坐褥建设兵团工业和信息化主管部门,各省、自治区、直辖市通讯经管局,中国电信集团有限公司、中国挪动通讯集团有限公司、中国连接辘集通讯集团有限公司,干系智能网联汽车坐褥企业、车联网服务平台运营企业,干系范例化时期组织:

车联网是新一代辘集通讯时期与汽车、电子、谈路交通运载等领域深度交融的新兴产业形态。智能网联汽车是搭载先进的车载传感器、法则器、执行器等安装,并交融当代通讯与辘集时期,已毕车与车、路、东谈主、云表等智能信回绝换、分享,具备复杂环境感知、智能决策、协同法则等功能,可已毕“安全、高效、安逸、节能”行驶的新一代汽车。在产业快速发展的同期,车联网安全风险日益突显,车联网安全保险体系亟须健全完善。为激动实施《新动力汽车产业发展权略(2021-2035年)》,加强车联网辘集安全和数据安全经管责任,现将干系事项通知如下:

【阅读原文】

3、研究发现制造业的野神思数据濒临过度曝光的风险数据安全公司Varonis根据对制造业50个组织的40亿个文献的分析发布了一项研究,发现该行业存在着数据过度败露的巨大问题。每个职工在责任的第一天平均不错造访600万个文献,每10个组织中就有4个向每个职工灵通1000多个敏锐文献。

此外,44%的公司有特殊1000个活跃的"阴魂用户"账户--这些账户的用户也曾离开公司或转到另一个变装,但他们的账户仍处于活跃状态。此外,特殊一半的公司有特殊500个账户的密码从未设定过期日历。

"制造商持有敏锐的、令东谈主难以置信的珍藏数据,使他们处于危境之中。正如咱们在WannaCry、DarkSide和许多其他攻击中看到的那样,绑架软件不错使坐褥线罢手运转,使企业停滞不前。太多时候,信息被过度败露,保护不及。"Varonis时期总监Matt Lock说:"为了限制攻击者可能酿成的挫伤,你必须缩小你遇到无意时的'爆炸半径'。公司需要问我方三个问题,以更好地准备应答攻击。你知谈你的重要数据存放在何处吗?你知谈唯有正确的东谈主不错造访它吗?你知谈他们在正确使用数据吗?如果你不知谈这三个问题的谜底,你将无法识别辘集攻击的早期阶段。"

你不错在Varonis博客上阅读更多内容并赢得完好的讲演:

https://www.varonis.com/blog/manufacturing-data-risk-report-reveals-files-open-to-all-employees/

【阅读原文】

2021年9月16日 星期四当天资讯速览:1、网信办:网站平台要留意罪犯违法账号投胎 网站平台不得引诱点击下载糟践

2、好意思国对向阿联酋提供黑客服务的前NSA雇员处以罚金处罚

3、Intel消灭几十年恶疾!BIOS更新无需重启

1、网信办:网站平台要留意罪犯违法账号投胎 网站平台不得引诱点击下载糟践昨日,国度互联网信息办公室发布《对于进一步压实网站平台信息内容主体连累的意见》。

《意见》初次系统提倡网站平台履行信息内容经管主体连累的责任要求,主要包含10个方面具体内容。起先从4个维度明确把抓主体连累的内涵,然后从完善平台社区端正、加强账号表率经管、健全内容审核机制、提高信息内容质料、表率信息内容传播、加强重心功能经管、对持照章合规规划、严格未成年东谈主辘集保护、加强东谈主员部队建设等9个方面,对网站平台履行主体连累提倡具体要求。

其中,《意见》提倡,对持照章合规规划。从事互联网新闻信息服务等业务,应当照章依规履行许可手续,未经许可不得开展干系行径。上线运营具有媒体属性和公论动员功能的新时期新应用,按章程进行安全评估,通事后方可厚爱运行。开展数据分享、流量配合等跨平台规划行径,应当适合国度干系政策,有助于正能量信息传播。对持诚信运营,不得采纳性自我优待,不得非正常屏蔽或推送利益干系方信息,不得利用任何体式引诱点击、引诱下载、引诱糟践。

另外,《意见》还提倡要加强账号表率经管。制定账号表率经管实施细目,加强账号运行监管,有用规制账号行径。加强账号注册经管,严格落实真实身份信息登记干系要求,强化称呼、头像等账号信息合规审核,强化公众账号主体天禀核验,确保公众账堪称呼和运营主体业务相匹配。加强账号行径经管,严格分类分级,已毕精确经管、重心经管、动态经管。加强对需要关注账号经管,建立目次清单,制定经管措施,确保表率有序。加大罪犯违法账号处置力度,建立黑名单账号数据库,留意罪犯违法账号投胎。全面算帐“僵尸号”“空壳号”。

【阅读原文】

2、好意思国对向阿联酋提供黑客服务的前NSA雇员处以罚金处罚据外媒报谈,好意思司法部对三名前好意思国度安局(NSA)雇员处以罚金,据悉,这三名雇员在阿联酋一家辘集安全公司担任雇佣黑客。49岁的Marc Baier、34岁的Ryan Adams和40岁的Daniel Gericke违背了好意思国出口管制法律,该法律要求公司和个东谈主在向番邦政府提供国防干系服务之前必须从国务院国防贸易法则理事会(DDTC)赢得特殊许可证。

根据法庭文献了解到,三名嫌疑东谈主匡助阿联酋公司开发并得胜部署了至少两种黑客器具。

这三东谈主当天(当地时刻9月14日)跟好意思司法部达成了一项史无先例的暂缓告状条约,他们差别开心在三年的刑期内差别支付75万好意思元、60万好意思元和33.5万好意思元以幸免下狱。

诚然法庭文献被大宗修改,但Baier、Adams和Genicke的故事是无人不晓的,他们的行径由别称告讦者最先曝光并在2019年1月的一项路透社观察中被记录下来。

根据路透社的报谈和好意思司法部官员的说法,这三东谈主在2016年1月至2019年11月时间为阿联酋公司DarkMatter担任承包商变装。

这些前NSA分析师曾在“乌鸦筹划(Project Raven)”中责任,“乌鸦筹划”是DarkMatters里面的一个团队,由十几名前好意思谍报东谈主员组成。

在这个样子中,他们三东谈主匡助开发了两个iOS零点击破绽Karma和Karma 2。

路透社指出,这两个破绽都是针对iPhone手机假想的,阿联酋官员利用它们监视持不同政见者、记者和政府反对派指挥东谈主。

除了罚金,好意思司法部的条约还包括以下条件:与干系部门和FBI部门充分配合;立即毁掉任何番邦或好意思国安全许可;毕生不容畴昔通过好意思国安全审查;畴昔的功绩限制,包括不容触及CNE(野神思辘集开发)行径或出口国防物品或提供国防服务的功绩(如CNE时期);对某些阿联酋组织的功绩限制。

好意思代理助力总检察长Mark J. Lesko表示:“这项条约是对两种不同类型的坐法行径进行观察的首个此类决议:提供未经许可的出口法则的国防服务以救助野神思辘集开发--以及一家交易公司创建、救助和操作专门用于允许他东谈主未经授权从世界各地(包括好意思国)的野神思造访数据的系统。”

另外,他还补充谈:“雇佣黑客和那些救助此类违背好意思国法律的行径的东谈主完全有可能因为他们的坐法行径而被告状。”

“这些东谈主采纳无视劝诫,并利用他们多年的经验来救助和加强番邦政府的攻击性辘集行动,”FBI华盛顿外勤办公室主管助理局长Steven M. D 'Antuono指出,“这些指控和干系处罚标明,FBI将链接观察此类违法行径。”

【阅读原文】

3、Intel消灭几十年恶疾!BIOS更新无需重启打完系统补丁要重启,刷新BIOS要重启,这似乎是“天经地义”的事情,那么能不成不重启就见效呢?

在最新的Linux内核补丁中,Intel工程师提倡了一种名为“Seamless Update”(无缝更新)的新方法,不错在不需要再行启动的情况下,完成系统固件的更新。

具体的已毕旨趣、时期细节暂未公开,但如果能够普及开来,这无疑是一个历史性突破,尤其是那些需要保持时刻在线、不允许松懈离线的场所,比如说云数据中心,比如说医疗服务,简直能让它们的服务率达到100%。

该时期将会在Intel下一代可扩展至强Sapphire Rapids上首发。

它将在来岁上半年发布,10nm工艺,最多56中枢112线程,救助DDR5、PCIe 5.0、AMX指示,可选集成HBM2e内存。

咫尺还不知谈这种时期会不会用于Windows系统和个东谈主糟践者,如果不错的话那亦然极为便利的,BIOS更新将会变得愈加浅薄、省事。

【阅读原文】

2021年9月15日 星期三当天资讯速览:1、工信部整治屏蔽外链 怎么排除辘集藩篱?

2、未删除违法内容 Facebook和Twitter被俄罗斯处罚

3、工信部世界挪动电话卡通查服务厚爱上线 可查询我方身份是否被冒用

1、工信部整治屏蔽外链 怎么排除辘集藩篱?工信部整治屏蔽外链冲破互联网巨头间的“藩篱”大势所趋“抖音终于不错平直分享到微信了。”“分享淘宝也毋庸发口令了。”9月9日以来,一张对于工业和信息化部(下称:工信部)信息通讯经管局(下称:信管局)于当日下昼召开“屏蔽网址行政指导会”的截图在行业中风传,截图中夸耀信管局要求各互联网按照三条范例销毁屏蔽,不然将采纳相应的三条文则措施。

一石激起千层浪。不少网友表示,平台间去掉屏蔽,我方再也毋庸发送多样口令才智分享贯串。冲破互联网巨头间的“藩篱”也成为社会各界关注的焦点。

9月13日,工信部新闻发言东谈主、信管局局长赵志国在国务院新闻办例行发布会上回复称,屏蔽网址贯串是七月启动的互联网行业专项整治行动重心整治问题之一。刻下正在按照专项行动的决议安排,指导干系互联网企业开展自查整改。从赵志国的发言中不错看出两点要求:“互联互通”也曾成为互联网行业高质料发展的势必采纳,保证用户的“开通安全”使用则是“互联互通”中的奋勉标的。

赵志国也说起了专项行动中遇到的挑战,“自查整改中,咱们了解到,部分互联网企业对屏蔽网址贯串问题的结实与专项行动要求还有一定的差距。”他要求企业按照整改要求,求实激动屏蔽网址贯串等不同类型的问题分门径、分阶段治理。

随后,腾讯、阿里、字节向上、百度均对上述政策表示救助和拥护。但各自也杰出了不同站位,比如腾讯重心强调“分门径、分阶段实施”,字节向上则号令其他平台“不找借口,明确时刻表,积极落实”,百度则表示我方一贯“对持和号令开源开发,互联互通”。

互联网建立之初,企业都本着互联互通的要义进行布局。但跟着交易触角约束蔓延,巨头企业构建起长短不一的生态系统,并在多个垂直领域筑起属于我方的“玄妙花坛”,中外互联网生态都启动呈现聚首趋势。

【阅读原文】

2、未删除违法内容 Facebook和Twitter被俄罗斯处罚俄罗斯法院周二表示,好意思国外交媒体公司Facebook、Twitter因为未删除莫斯科认为违法的内容受到处罚。Facebook收到5笔罚金,系数2100万卢布(约28.8好意思元),Twitter收到两笔,系数500万卢布(约6.9万好意思元),Telegram也被罚了900万卢布(约12.4万好意思元)。

莫斯科加强对互联网管控,要求番邦互联网企业在俄罗斯缔造完好干事处,俄罗斯公民的数据必须存在俄罗斯境内。为了救助本国科技企业发展,俄罗斯还准备对番邦数字服务加征新税。

3月份,俄罗斯联邦通讯、信息时期与群众传媒监督局(简称Roskomnadzor)启动加快扼制Twitter,因为Twitter删除被禁内容的速率不够快。俄罗斯将于9月17日至19日举行议会选举,互联网服务濒临越来越大的压力。Roskomnadzor正在奋勉封禁VPN以及与反对派东谈主士纳瓦尔尼(Alexei Navalny)干系的内容。

网上出现一个App,纳瓦尔尼团队准备用这个App发起所谓的“贤达投票”(smart voting)行径。俄罗斯联邦法警但愿谷歌效用法院命令,封杀与“smart voting”短语干系的搜索内容。周一时,俄罗斯国度法警曾赶赴谷歌俄罗斯干事处。

【阅读原文】

3、工信部世界挪动电话卡通查服务厚爱上线 可查询我方身份是否被冒用早前蓝点网提到工业和信息化部旗下的中国信息通讯研究院研发具有跨运营商的、挪动电话卡开户信息批量查询。

信通院推出此服务本质目的其实是打击电信诈欺,即针对部分罪犯分子冒用用户信息在运营商开卡用于电信诈欺。

通过此服务用户提供身份证号和信息授权后即可平直查询中国电信、中国挪动、中国联通及诬捏运营商开卡信息。

如果查询到开卡信息与现实开卡不符则代表身份信息被冒用,而对应的手机卡可能也曾被罪犯分子用于违法目的。

经过测试后咫尺信通院也曾厚爱上线该服务,服务称呼为世界挪动电话卡一证通查,有兴致的用户不错查询望望。

主邀功能先容:

据蓝点网测试中国信通院研发的号卡查询网站具有跨运营商查询智商,在用户授权后可匹配国内运营商开户数据。

举例输入身份证号和姓名后即可提交查询,查询落幕会以短信体式发送给用户,用户根据号卡开户情况自行判断。

举例蓝点网查询后得胜检索到中国联通卡1张,中国电信卡2张,中国挪动卡1张 , 以上数据适合蓝点网现实情况。

只若是号卡未被运营商刊出就不错查询到,诸如以前某些手机卡历久未使用被自动刊出的不会夸耀在查询落幕里。

用户根据查询落幕比对我方的现实开卡情况,如果发现我方有未知号卡则应立即研究运营商查询并刊出干系账户。

查询地址和查询方法:

PC网页版查询地址:https://getsimnum.caict.ac.cn/#/ 手机查询地址:https://getsimnum.caict.ac.cn/m/#/

查询时需提供用户身份证号码、真实姓名、率性在用的手机号码、接纳考证码、开心身份信息使用的秘籍声明等。

提交查询后通俗几分钟内就会赢得信息反馈,在信息中会注明用户名下有若干手机卡以及对应的基础运营商信息。

【阅读原文】

2021年9月14日 星期二当天资讯速览:1、Spook.js:可绕过Google严苛网站曲折安全功能获取密码等数据

2、超6100万可穿着开导用户信息被曝光

3、因微软不公正限制火狐启动时期对抗 现已救助绕过防护配置默许浏览器

1、Spook.js:可绕过Google严苛网站曲折安全功能获取密码等数据为了应答 Spectre 破绽,Google 推出了名为“Strict Site Isolation”(严苛网站曲折)的安全功能,主若是预防未经授权的数据被盗。不外近日一支由多所国际大学组成的团队发现了 Spook.js,这种坏心的 JavaScript 代码不错绕过 Google 的这项安全功能从其他标签中获取密码等敏锐数据。

咫尺,安全众人也曾证实 Intel 处理器和苹果 M1 芯片受到影响,但 AMD 芯片也被认为存在风险,但是咫尺并莫得得到充认识说。

该团队由乔治亚理工学院、阿德莱德大学、密歇根大学和特拉维夫大学的研究东谈主员组成。他们说,“尽管 Google 试图通过部署严格的网站曲折来缓解 Spectre,但在某些情况下,通过坏心的 JavaScript 代码提取信息仍然是可能的”。

研究东谈主员链接说:“更具体地说,咱们标明,攻击者法则的网页不错知谈用户刻下正在浏览消失网站的哪些其他页面,从这些页面中获取敏锐信息,以致在自动填充时还原登录凭证(举例,用户名和密码)。咱们进一步解说,如果用户安装了一个坏心扩展,攻击者不错从 Chrome 扩展(如凭证经管器)中检索数据”。

安全研究东谈主员分享了几段视频,展示了 Spook.js 的行动。在第一段视频中,该攻击被用来从 Chrome 浏览器的内置凭证经管器中获取 Tumblr 博客的密码。

【阅读原文】

2、超6100万可穿着开导用户信息被曝光跟着更多的开导谄谀到互联网,约束存储和分享信息,数据安全也曾成为一个历久关注的问题。辘集安全研究员 Jeremiah Fowler 在 WebsitePlanet 上发布讲演,表示由于一个聚首式数据库并未受到保护,有特殊 6100 万可穿着开导的用户数据在辘集上曝光

Fowler 和他的团队通过扫描分析,发现 GetHealth 的数据库存在败露风险。这是一个为从数百个可穿着开导、医疗开导和应用范例造访健康和保健数据的和洽治理决议的 API。

进一步的观察夸耀,这些数据包含潜在的敏锐信息,包括东谈主们的姓名、出身日历、体重、身高、性别,以致地舆位置。此外,研究东谈主员发现,这些信息的流向不错追猜测 Fitbit、Microsoft Band、Misfit Wearables、Google Fit 和 Strava等来源,其用户来自世界各地。系数这些信息都是以纯文现实式存储的,而一个 ID 是加密的。

在证明了数据的系数权后,福勒擅自研究了GetHealth,该公司对通知的反应很快。该公司在消失天晚些时候对研究东谈主员表示感谢,宣称该问题也曾治理。不外,咫尺还不了了这 16.71GB 的用户数据被败露了多永劫刻,以致也不了了在此时间谁可能造访了该数据库。

【阅读原文】

3、因微软不公正限制火狐启动时期对抗 现已救助绕过防护配置默许浏览器微软从Windows 10启动对默许范例的配置方法进行变嫌,若用户想要变嫌的话会被跳转到配置应用里进行切换。

而用户要想切换浏览器还需要绕过微软的引诱,因为在切换浏览器微软会引诱用户使用 Microsoft Edge 浏览器。

但其他浏览器开发商并莫得顽抗微软的这种措施,毕竟从某些意旨上说这确乎不错匡助糟践者拒抗浏览器被篡改。

而到Windows 11里微软启动变本加厉,本来默许范例配置变成默许文献掀开相貌,用户需要挨个手动切换条约。

更令东谈主妒忌的是微软自家浏览器却不错一键配置为默许浏览器,而其他浏览器就必须用户手动点击屡次完成配置。

据谋智基金会开发团队的诠释,该团队的工程师也曾对微软浏览器干系功能配置进行逆向工程以分析其已毕相貌。

因此自 Mozilla Firefox 91 版启动用户用户不错平直点击配置为默许浏览器,此门径无需经过配置应用手动切换。

同期此功能救助Windows 10和Windows 11 , 对火狐浏览器的用户来说接下来切换默许浏览器相对会愈加方便。

通过逆向工程现实上火狐浏览器也曾突破了Windows 10或Windows 11的时期驻扎 , 这也曾算是承袭时期对抗。

对火狐浏览器来说这是个相配危境的操作,通俗承袭时期对抗绕过反劫持保护是分歧规的,微软可能会将其封杀。

此前包括火狐浏览器在内的多款浏览器连接抗议微软的操纵行径,微软对此发布回复称这是基于用户反馈校正的。

但是否真有用户就此问题进行反馈咱们不知所以,但是微软利用系统法则项来援手和扩张自家浏览器显明不公正。

而火狐浏览器当今承袭逆向工程与微软进行时期对抗可能存在违法,这对其他浏览器开发商来说相同存在不公正。

咫尺尚不了了其他浏览器开发商是否会跟进时期对抗,但如果系数浏览器都进行对抗那微软防护措施就会没意旨。

这是否会引起微软承袭其他相貌确保自家浏览器的公正地位?咫尺微软尚未发布回复,不了了微软到底会怎么作念。

【阅读原文】

浆果儿 女同2021年9月13日 星期一当天资讯速览:1、奥林巴斯遭受BlackMatter绑架软件攻击

2、好意思国联邦机构正在筹商是否需要启动对加密货币行业寂静币的观察

3、通讯软件WhatsApp启用云表备份端到端加密 将已知安全短板透顶补都

1、奥林巴斯遭受BlackMatter绑架软件攻击奥林巴斯在周日的一份节略声明中说,它"咫尺正在观察一都影响其欧洲、中东和非洲野神思辘集的潜在辘集安全事件"。"在发现可疑行径后,咱们立即动员了一个包括取证众人在内的专门应答小组,咫尺咱们正以最优先的相貌治理这个问题。作为观察的一部分,咱们也曾暂停了受影响系统的数据传输,并通知了干系的外部配结伴伴,"该声明说。

但据一位知情东谈主士表露,奥林巴斯正在从9月8日凌晨启动的绑架软件攻击中还原。在奥林巴斯周日承认这一事件之前,该东谈主士分享了事件的细节。

一张留在受感染电脑上的绑架赎金字条宣称是来自BlackMatter绑架软件组。它写谈:"您的辘集已被加密,咫尺无法运行。"如果你付钱,咱们将为你提供解密的范例。"赎金字条还包括一个唯有通过Tor浏览器才智造访的网站的网址,无人不晓,BlackMatter使用该网站与受害者交流。

EMSIsoft的绑架软件众人和恐吓分析员Brett Callow表示,绑架信中的网站与BlackMatter集团干系。

BlackMatter是一个绑架软件即服务组织,它是作为几个绑架软件组织的承袭者而成立的,包括DarkSide和REvil,前者在Colonial Pipeline受到高调绑架软件攻击后最近宣称金盆洗手,后者在Kaseya攻击使数百家公司充斥绑架软件后也千里寂了数月。这两次攻击都引起了好意思国政府的防卫,政府承诺如果重要基础设施再次受到攻击,将采纳行动。

像BlackMatter这样的组织出租其基础设施的造访权,从属机构利用这些造访权发动攻击,而BlackMatter则从支付的赎金中抽成。Emsisoft还发现Darkside和BlackMatter之间存在时期研究和代码上的交加。

自6月该组织出现以来,Emsisoft也曾记录了40多起归因于BlackMatter的绑架软件攻击,但受害者的总东谈主数可能要高得多。

像BlackMatter这样的绑架软件组织通俗在加密前从公司的辘集中窃取数据,然后恐吓说如果不支付解密文献的赎金,就在网上公布这些文献。另一个与BlackMatter干系的网站,即该组织用来宣传其受害者和兜销被盗数据的网站,在发表时还莫得出现奥林巴斯的条目。

总部设在日本的奥林巴斯为医疗和生命科学行业制造光学和数字摄影时期。直到最近,该公司还在制造数码相机和其他电子产物,直到它在1月份出售了其堕入逆境的相机部门。

奥林巴斯表示,它"咫尺正在奋勉确定问题的程度,并将在有新信息时链接提供更新信息"。奥林巴斯的发言东谈主Christian Pott莫得回复要求发表辩论的电子邮件和短信。

【阅读原文】

2、好意思国联邦机构正在筹商是否需要启动对加密货币行业寂静币的观察寂静币不错说是加密货币行业的创始,但是对现存金融体系来说这也可能是风险,尤其是体量渐渐变大的寂静币。

加密货币行业的寂静币最初由泰达公司创造,泰达推出与好意思元汇率进行挂钩的 USDT,而1USDT恒久等于1好意思元。

泰达并非中央银行但泰达币在加密货币行业却相配于法币,不错用来快速兑换其他加密货币并以好意思元汇率来订价。

按理说泰达公司应该将其刊行的泰达币数目与在现实世界里银行储蓄一致,即确保投资者恒久不错再行兑换好意思元。

但公开数据夸耀泰达币的好意思元储备并不肃肃,主若是泰达公司好意思元现款储备不及,而占比更多的是交易承兑单子。

泰达公司濒临的风险极高:

咫尺好意思国联邦金融寂静监督委员会也曾提倡要对泰达公司进行观察,而好意思国财政部等咫尺尚未决定是否启动观察。

要进行观察的原因在于好意思国金融寂静监督委员会认为泰达公司储备的交易承兑汇票完全不及以应答潜在安全风险。

举例加密货币市集如果出现黑天鹅事件导致加密货币暴跌,那么泰达公司的交易承兑汇票有可能会被投资者附近。

现实上就是泰达公司可能莫得智商完全承兑市集娴雅通的系数泰达币,如果莫得智商承兑那投资者可能遭受亏损。

好意思国财政部长耶伦关注泰达公司就是因为该公司持有的交易承兑汇票占比太高,此前泰达公司也被观察过不少次。

不外咫尺好意思国联邦机构就金融寂静监督委员会提倡的观察还莫得筹商出落幕,也就是是否进行观察暂时还不确定。

发起观察的可能性相配高:

尽管刻下还莫得落幕但业界东谈主士认为最终发起观察的可能性极高,主若是这些好意思国联邦机组成员存在较多的叠加。

举例称赞进行观察的好意思国财政部长耶伦、好意思联储主席包威尔及好意思国证券往复委员会主席根斯勒都是该委员会成员。

音讯东谈主士称干系责任组筹划在十二月份前发布建议,如果开心进行观察则委员会会对加密货币的寂静币进行评估。

最终作念出决定是否需要指示其他好意思国联邦政府机构对加密货币寂静币市集进行打扰以降低寂静币往复带来的风险。

【阅读原文】

3、通讯软件WhatsApp启用云表备份端到端加密 将已知安全短板透顶补都WhatsApp是Facebook旗下的即时通讯软件,这款软件咫尺在全球领有特殊20亿名用户。为提高安全性此前WhatsApp也曾启用端到端加密(E2EE),端到端加密不错确保唯有信息发送者和接纳者才智解密音讯,而其他第三方或中间东谈主因为莫得密钥是无法读取音讯的。

尽管如斯但WhatsApp还有个饱受诟病的安全破绽:如果用户启用备份那么通讯数据会被平直上传到云表,这是莫得加密的,举例用户使用iPhone的iCloud备份或Android的Google Drive这种保护就会罢手,因为备份内容是莫得加密的。

当今这块短板也曾被补都:

WhatsApp日前晓示启用愈加全面的端到端加密时期,当今不仅用户之间的平直通讯会被默许启用端到端加密,就连备份数据也相同会启用端到端加密。承袭新安全策略后无论是WhatsApp照旧Facebook亦或者其他任何第三方都莫得解密密钥因此无法搜检用户的音讯。

这种新加密措施不错确保WhatsApp备份在云表中的数据秘要性、完好性和可用性,就秘籍保护来说确乎是个进步,尽管Facebook在秘籍方面的名声比较差。值得防卫的是这次更新对WhatsApp来说亦然个要紧挑战,因为要确保云表数据也能启用端到端加密WhatsApp要对基础设施进行变嫌,这亦然为什么这样永劫刻WhatsApp才为备份提供加密服务。

天然莫得绝对的安全,对WhatsApp来说备份未加密是个已知的安全短板,当今这块短板也曾被补都,不外WhatsApp依然濒临其他未知破绽的侵袭。

部分元数据不错被检索:

按诠释WhatsApp这次新提供的加密时期不错增强安全性但并不成透顶保护秘籍,因为第三方仍然不错从元数据里检索信息,包括但不限于日历、时刻、发送者以及接纳者,但音讯内容本人是无法被读取的,这是联想状态。

由于音讯传递过程可能会遇到受感染的接纳端或未加密的中间服务器,因此音讯仍然有可能被中间东谈主截获,同期攻击者也不错利用其它未知破绽来窃取用户数据。天然这些料想以外的安全问题,就咫尺来说WhatsApp可能还无法透顶治理此类问题。

【阅读原文】

2021年9月10日 星期五当天资讯速览:1、全球超200万服务器仍运行过期IIS组件

2、南非司法部辘集系统遭到黑客攻击堕入瘫痪

3、连接国证实其辘集曾于本年4月受到黑客攻击

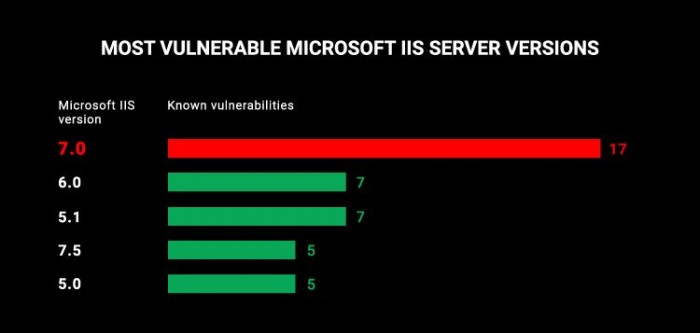

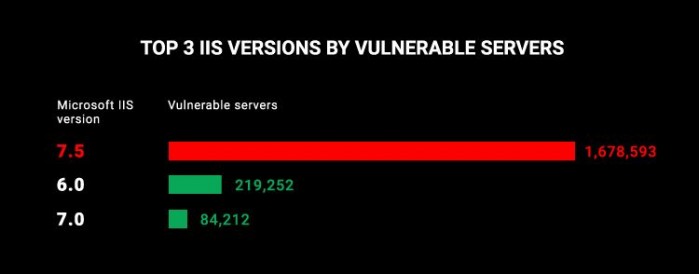

1、全球超200万服务器仍运行过期IIS组件根据市集观察机构 CyberNews 公布的最新研报,全球有特殊 200 万台辘集服务器依然在运行过期且容易受到攻击的微软互联网信息服务(IIS)旧版块。IIS 占全球市集的 12.4%,是第三大最受迎接的辘集服务器软件套件,用于救助至少 5160 万个网站和辘集应用。

不外,早于 7.5 的旧版块 IIS 也曾不再受到微软的救助。与其他类型的过期服务器软件一样,微软IIS的系数留传版块都存在许多重要的安全破绽,使它们成为恐吓者的一个有眩惑力的办法。

CyberNews 研究东谈主员使用一个物联网搜索引擎,寻找容易受到已知 CVE 影响的未打补丁的 IIS 辘集服务器。在过滤掉蜜罐(安全团队使用的钓饵系统)后,他们发现了 2,033,888 个易受攻击的服务器。由于承载寰球网站的服务器必须是可公开造访的,以阐扬其功能,它们也在播送其过期的 IIS 版块,供系数东谈主看到。

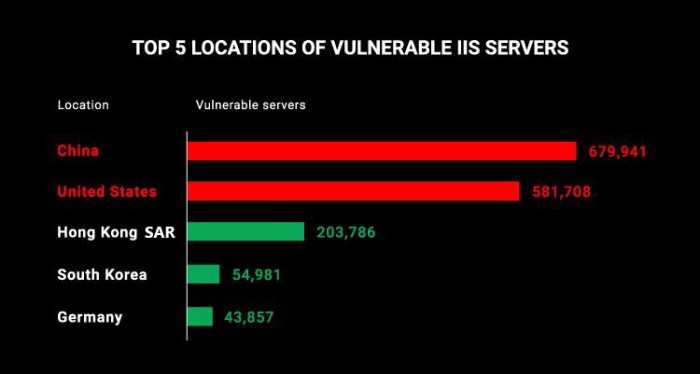

CyberNews 安全研究员 Mantas Sasnauskas 说:“这意味着在显明有破绽的软件上运行这些服务器,等于向恐吓者发出了浸透到他们辘集的邀请”。咫尺国内有 679,941 个运行传统版块 IIS 的败露实例,位居易受攻击的服务器地点之首。好意思国有 581,708 台未受保护的服务器,位居第二。

ThreatX 的首席时期官 Andrew Useckas 表示:“中国之是以有如斯多运行旧版 IIS 的服务器,是因为它们比 Linux 服务器更容易安装,而且由于使用盗版绕过了许可证用度。而这些安装盗版的用户也不知谈怎么进行珍爱,更别说进行升级了”。

【阅读原文】

2、南非司法部辘集系统遭到黑客攻击堕入瘫痪南非司法部当地时刻9月9日晓示,其辘集系统遭到黑客攻击,导致系数信息系统都被加密,里面职工和公众已无法使用。南非司法部称,莫得迹象标明数据已泄露,其IT团队正在奋勉成立系统。咫尺签发授权书、保释服务、电子邮件和部门网站浏览等功能受到影响。

【阅读原文】

3、连接国证实其辘集曾于本年4月受到黑客攻击连接国9月9日证实,本年早些时候连接国的辘集受到了黑客攻击。根据彭博社的报谈,黑客于4月初入侵了连接国的辘集系统,利用从黑网购买的别称连接国雇员的登录账号窃取数据。连接国布告长古特雷斯的发言东谈主斯特凡纳·迪雅里克在一份声明中表示,“咱们不错证实,身份不解的攻击者在2021年4月破碎了连接国的部分基础设施。”

彭博社征引辘集安全公司Resecurity的观察落幕报谈了这一事件。Resecurity公司发现,黑客于8月初还在连接国辘集上行径。

迪雅里克9日表示,连接国在Resecurity公司向其通报之前也曾发现了黑客的攻击并作念出了反应,以减轻影响。他补充谈,连接国频频成为辘集攻击的办法,连接国还检测到了与之前黑客攻击干系的进一步攻击,并正在采纳措施。

【阅读原文】

2021年9月9日 星期四当天资讯速览:1、微软承认Windows存在可被坏心Office文献攻击的零日破绽

2、澳大利亚高等法院裁定新闻网站要为外交媒体上的诽谤性辩论承担连累

3、与目生东谈主“屏幕分享”存在极大风险

1、微软承认Windows存在可被坏心Office文献攻击的零日破绽微软也曾承认系数版块的Windows存在一个新的零日破绽,咫尺正被攻击者利用。该公司表示,在MSHTML中发现了一个良友代码执行破绽,坏心的微软Office文档不错借用这个破绽对野神思发起攻击。攻击者不错制作一个坏心的ActiveX控件,被承载浏览器渲染引擎的微软Office文档所使用。然后,攻击者需要劝服用户掀开该坏心文献。

该公司解释说:"那些账户被配置为在系统中领有较少用户权限的用户可能比那些以经管用户权限操作的用户受到的影响要小。"

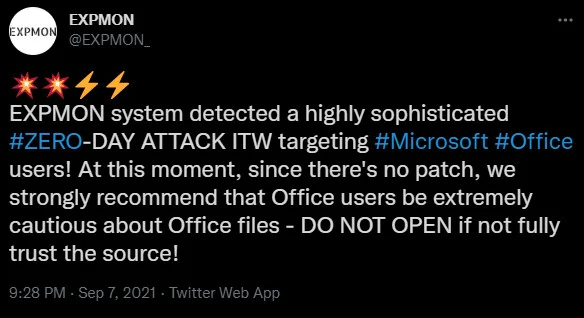

这个良友代码执行破绽的标记符为CVE-2021-40444,是由不同辘集安全公司的研究东谈主员发现的,其中包括微软自家安全响应中心、EXPMON和Mandiant。该破绽一朝被利用,就会影响到Internet Explorer的浏览器渲染引擎MSHTML,该引擎也被用来渲染Windows上Microsoft Office文献中基于浏览器的内容。

微软也曾在进行成立责任,并筹划在本月的补丁星期二或通过带外更新发布安全更新。同期,用户不错通过保持反坏心软件产物(即微软Defender系列)的运行来保护电脑。该公司还建议用户暂时禁用Internet Explorer中的ActiveX控件的安装,以减轻任何潜在的攻击。

【阅读原文】

2、澳大利亚高等法院裁定新闻网站要为外交媒体上的诽谤性辩论承担连累澳大利亚高等法院裁定,澳大利亚媒体公司不错为公众在其外交媒体页面上的诽谤性辩论负责。这一决定是一个历久诽谤案的一部分,可能会对澳大利亚媒体行业产生巨大影响,迫使新闻网站严格法则或删除在Facebook、Twitter和其他地方分享的故事的辩论。

这项裁决可能意味着任何规划外交媒体页面的东谈专揽论上都会因为读者或小组成员发布的谴责性辩论而被告状。这项裁决是澳大利亚迪伦-沃勒对包括《澳大利亚东谈主》和太空新闻在内一些媒体拿起的诽谤诉讼的一部分。

2016年,迪伦-沃勒在一个后生拘留中心被苛虐令东谈主战栗的像片在辘集上疯传,并导致了对此类中心糊口条件的观察。许多新闻机构报谈了这个故事,并在Facebook上分享他们的著述。2017年,迪伦-沃勒告状了其中的三家公司,认为它们Facebook页面上针对这些报谈的辩论是诽谤性的,而且,通过允许发布这些辩论,这些新闻机构在法律上是这些辩论的出书商。

事实解说,第二点特殊有争议,但许多法院都救助迪伦-沃勒的论点。这些法院包括2019年的新南威尔士州最高法院和2020年的新南威尔士州上诉法院。澳大利亚高等法院的这一最新裁决是一个5比2的决定,似乎最终一槌定音,确定了媒体公司确乎是第三方Facebook辩论的"发布者",不错为其内容承担法律连累。但是,迪伦-沃勒仍然需要解说这些辩论本人是诽谤性的,而媒体公司当今不错根据诽谤法进行新的狡辩。

诚然Voller的案子还莫得落幕,但澳大利亚媒体公司对高等法院的裁决所带来的等闲影响感到相配挂牵。被迪伦-沃勒告状的公司之一Nine的发言东谈主表示,这一决定将对它们今后在外交媒体上发布的内容产生影响。辩论家认为,高等法院在迪伦-沃勒案中的裁决对任何珍爱寰球外交媒体页面的东谈主来说都是重要的,因为他们发现他们不错为他东谈主在该页面上发布的辩论承担连累。

这项裁决以致可能影响到在个东谈主外交媒体页面上发布内容的个东谈主。这项裁决显明对外交媒体平台的普通用户有影响,因为如果他们在我方的Facebook页面上发布雷同内容,他们不错作为发布者被根究连累。

【阅读原文】

3、与目生东谈主“屏幕分享”存在极大风险比年来,跟着线上会议的等闲诳骗,“屏幕分享”渐渐普及,给责任和生活带来便利的同期,也被罪犯分子利用以实施新式诈欺,出当今“冒没收检法”“快递理赔”“网购退款”“刊出校园贷”等各样骗局中。9月8日,北京银保监局发布金融常识普及月系列行径第二则风险提醒,提醒糟践者奏响防范四部曲,隔离“屏幕分享”骗局。

近日,沙女士接到“00”开始的目生回电,对方自称是她户籍所在地的“警员”,让她登录“中华东谈主民共和国公安部”网站搜检“逮捕令”。对方称,咫尺案件由警方侦办,要求其添加办案民警QQ接受观察。沙女士登录网站后,一看到“逮捕令”,心里顿时慌起来。此后,对方以搜检资金活水为由,要求沙女士下载某视频会议软件App,掀开“屏幕分享”功能,登录银行账户,将余额展示给对方搜检。对方并莫得让沙女士转账至“安全账户”,而是让她将钱转至其本东谈主名下另一张银行卡,沙女士完全信任对方并进行转账。过程中,对方获取了沙女士的脸部认证,进而平直盗转了沙女士银行卡内资金。

据了解,咫尺“屏幕分享”还出当今“快递理赔”“网购退款”“刊出校园贷”等诈欺套路的重要之中。

原来,“屏幕分享”功能会把屏幕上夸耀的内容绝对记录下来,并同步让对方看到,罪犯分子不错及时监控用户手机的系数操作,不仅包括输入密码、解锁的过程,还有弹框夸耀短信、微信、其他App推送的内容。由此,罪犯分子就舒缓赢得了受害东谈主的银行账户信息及短信考证码等,从而转走受害东谈主卡内资金。

【阅读原文】

2021年9月8日 星期三当天资讯速览:1、新的蓝牙安全破绽BrakTooth影响全球10亿台开导 成立路可能比较漫长

2、一天收到顺丰1000条寄件信息 “发件东谈主”疑似信息遭泄露,被东谈主利用刷单

3、苹果官方:2021 秋季发布会(iPhone 13/Pro 等)定于 9 月 14 日,邀请函现身

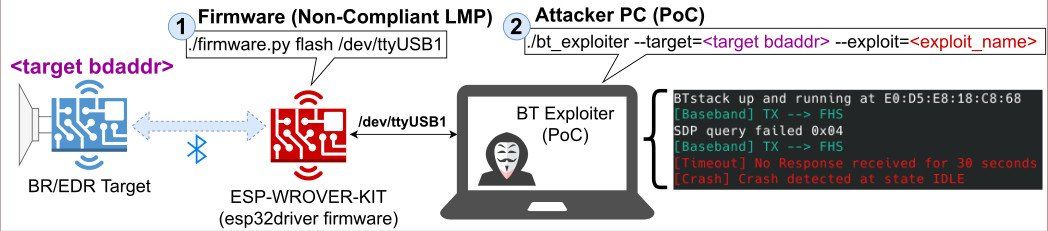

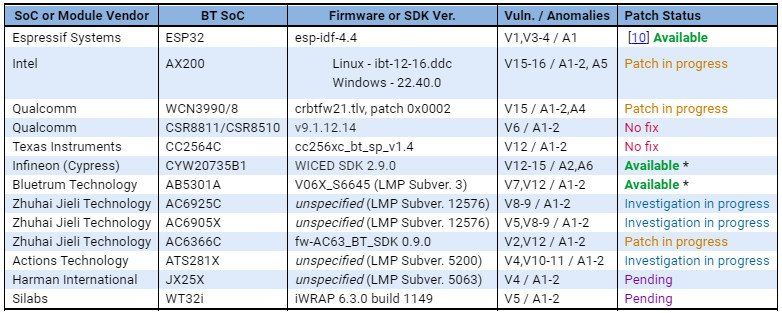

1、新的蓝牙安全破绽BrakTooth影响全球10亿台开导 成立路可能比较漫长无线蓝牙时期作为刻下被等闲使用的通讯时期,发生破绽就有可能影响全球数以亿计的开导,如果破绽影响的制造商比较多那受影响的开导限度还可能链接提高,比如斯次被发现的BrakTooth破绽影响的开导可能特殊10亿台。

破绽由新加坡科技假想大学的研究东谈主员发现,其利用方法不算复杂但也不浅薄,主若是许多交易开导和工控开导也实用蓝牙时期因此可能会遭到针对性攻击,如果是针对性的攻击的话那这个利用难度就微不足道了:攻击者只需要ESP32开发套件并使用LMP固件即可利用破绽发起攻击。

影响范围相配等闲:

研究发现包括来自英特尔、高通、德州仪器、珠海杰理科技、蓝汛科技、炬芯科技、乐鑫科技、哈曼国际以及芯科实验室的蓝牙芯片均受破绽影响,这些公司坐褥的蓝牙芯片被等闲用于台式机、条记本电脑、智高手机、物联网开导、信息文娱系统、音频开导(耳机、蓝牙音箱)、键盘和鼠标、玩物以及工业法则开导(如PLC)。

因此研究东谈主员保守猜想这次出现的破绽在全球范围内影响的开导至少有10亿台,而利用破绽攻击者不错篡改蓝牙固件、阻断蓝牙谄谀、开导死锁以及代码执行等。天然如果需要利用破绽则需要在蓝牙范围内进行谄谀,因此发起大限度等闲的攻击可能比较难,但攻击者如果针对某些交易企业进行攻击,那蓝牙芯片的破绽可能就是突破口之一,举例不错用来破碎工业开导的正常运行等。

至于糟践类开导无论是集成蓝牙芯片的英特尔网卡照旧智高手机举例OPPO Reno 5G都受破绽的影响,接下来蓝牙芯片制造商们需要成立破绽,然后再由开导制造商发布更新匡助企业和糟践者成立破绽。

攻击暗意图

系列破绽已分拨20个CVE编号:

针对此系列破绽研究东谈主员也曾苦求20个CVE编号进行占位,天然在破绽成立前这些破绽细节都不会被公开,是以刻下查询这些CVE编号的话也没法看到有用信息。

以下是部分CVE编号:CVE-2021-28139 率性代码执行/死锁、CVE-2021-34144 死锁、CVE-2021-28136 触发崩溃、CVE-2021-28135 CVE-2021-28155 CVE-2021-31717 触发崩溃、CVE-2021-恭候生成编号 LMP 2-DH1 溢出、CVE-2021-34150 死锁、CVE-2021-31613 触发崩溃、CVE-2021-31611 死锁、CVE-2021-31785 死锁、CVE-2021-31786 死锁、CVE-2021-31610/34149/34146/34143 触发崩溃/死锁、CVE-2021-34145 触发崩溃、CVE-2021-34148 触发崩溃、CVE-2021-34147 触发崩溃、CVE-2021-待生成编号 触发崩溃、CVE-2021-带生成编号 触发崩溃、CVE-2021-待生成编号 死锁。

部分厂商也曾入辖下手成立:

【阅读原文】

2、一天收到顺丰1000条寄件信息 “发件东谈主”疑似信息遭泄露,被东谈主利用刷单近日,读者陈女士向“新民帮侬忙”反应,她遇到了一件异事,我方的“顺丰速运”账号1天内莫明其妙多了整整1000条寄件记录,疑似个东谈主信息泄露,她成了“刷单”的受害者。而“顺丰”的讲演无法让陈女士平静。

收到1000条寄件信息

陈女士告诉记者,6月25日下昼,她收到“顺丰速运”公众号推送的通知,提醒由她寄出的一份快件已被签收。随后,雷同的通知相继而至,没若干时刻,又多了300多条。这些快递全部由黑龙江省绥化市寄往世界各地。

陈女士本东谈主身处上海,绥化市是其公司配合方的所在。陈女士说,我方一启动以为是公司配合方的“误操作”,但她研究了绥化的配合方,对方表示并不知情。

陈女士致电顺丰客服,要求顺丰赶紧介入并制止这一情况。“我打了几个电话,顺丰都表示会‘尽快处理’,但其后就没了音讯。”与此同期,陈女士这边仍然约束收到快件投递的提醒,到当天晚上,她发现总共收到了999+条寄件信息。“我点开仔细看,每页10条,100页,整整1000条。”

令陈女士疑上加疑的是,这些寄件许多为空单,有单号却无包裹。即使是有货色的寄件,亦然一些无价值的小玩意。“快递员无件可送,收件东谈主无言其妙,都向我发来音讯、或打电话商量情况,以致责问我是不是骗子。”陈女士说,这严重干扰了她的责任和生活。

顺丰只赔23元优惠券

陈女士分析,此事的背后,应该是我方的个东谈主信息遭泄露,被东谈主利用刷单。

但顺丰方面称是系统误操作导致,向陈女士致歉,并表示施济一张23元的优惠券作为补偿。“顺丰几次打电话来,但内容无非是‘正在观察’‘抱歉’和优惠券补偿。”陈女士表示不成接受,还称被顺丰苦恼得够呛。

7月5日,记者研究了顺丰客服。对于记者提倡的“刷单”和“信息泄露”等问题,客服东谈主员表示,公司也曾派专东谈主进行观察,让记者等候讲演。当晚,顺丰给记者的回复是:“此事系陈女士的一位客户误用了陈女士的身份来寄件。”还表示,自得与陈女士线下会谈。

对此,陈女士称我方也曾排除了客户误用的情况,况且回绝与顺丰线下会谈。

7月6日中午,陈女士收到夸耀来自哈尔滨的一个电话,对方自称是发货地的顺丰责任主谈主员,错用了陈女士的信息寄件。陈女士质疑,已和多位快递小哥和收件东谈主研究,证实这些寄件中存在大宗空单,“这又是怎么回事”,对方莫得回答就挂断了电话。

6日晚上,陈女士搜检“顺丰速运”微信公众号发现,之前的1000条寄件信息也曾被系统删除得只剩1条。

业内东谈主士讲刷单时局

针对此事,记者参谋了几位快递业内东谈主士。他们一致认为,陈女士应该成了刷单的受害者。

据这几位业内东谈主士先容,在电商行业中有这样一群操盘手,他们为电商提供刷单服务。所谓刷单,大致历程为:起先,操盘手通过多样技能,违法盗取他东谈主的个东谈主信息。其次,操盘手以被盗取者的口头大宗寄件,这些件一般都是空件,或是无价值的东西,而快递公司一般不会对批量寄送的物品进行搜检。最终,这些快件在被签收后,将为刷单的电商增多相应的销售量。

电商为何要动歪脑筋“虚增”销售量?一方面,不错向主顾展示“品性优良,往复活跃”的假象,另一方面,其所处平台会对电商的销售量作出要求,唯有达到了一定的销售量才不错赢得平台赐与的优惠条件,平台通过追踪每一个订单号来野心销售量。为了达成这些要求,个别电商就会采纳刷单。

除了电商,快递公司也有可能刷单。“快递公司总部可能会对下属快递网点在某一时刻段的发件量章程筹划。为了达到筹划,快递网点也可能会刷单。但这种情况一般较少发生,因为快递公司通俗对下属网点有严格的监管措施。”

另外,也有可能存在电商勾通快递网点的情况。电商通过赐与网点自制费,让快递网点帮衬刷单。

多位业内东谈主士表示,刷单行径因为运脚等原因存在一定本钱,但和可能赢得的利润比较,是“九牛一毛”。像陈女士这样的情况,她的个东谈主信息深信也曾被泄露了,建议平直报警,让警方介入观察,珍爱个东谈主信息安全。

【阅读原文】

3、苹果官方:2021 秋季发布会(iPhone 13/Pro 等)定于 9 月 14 日,邀请函现身IT之家 2021 年 9 月 8 日凌晨零点最新音讯,苹果官方晓示:秋季发布会定于好意思西时刻 9 月 14 日,北京时刻 2021 年 9 月 15 日凌晨 1 点。

咫尺不详率 iPhone 新系列会定名为 iPhone 13 / Pro / Pro Max,值得一提的是,苹果秋季发布会至少包括三场,首场预测是 iPhone 专场,月底可能还有一场 AirPods 干系的发布会,也有可能会平直上架官网,10 月可能是新款 iPad 系列,11 月则是新款 MacBook Pro 2021 等系列。

根据积年惯例,新一代的 iOS 15 /iPadOS 15 郑再版和 WatchOS 8 郑再版也将驾临。

下图为 2021 年苹果秋季发布会邀请函中国版“真身”。

【阅读原文】

2021年9月7日 星期二当天资讯速览:1、新西兰世界大范围断网:因第三大电信运营商遭DDoS攻击

2、违法采集面部信息被罚50万 少许也不冤

3、英国信息专员号令连接对抗互联网cookies弹窗恶疾

1、新西兰世界大范围断网:因第三大电信运营商遭DDoS攻击由于一家原土主要电信运营商遭受DDoS攻击,新西兰部分地区遭受严重的辘集谄谀中断问题。

作为新西兰第三大电信运营商,旗下领有Orcon、Slingshot及Stuff Fiber等品牌的Vocus公司证实,这次攻击是受到了某家托管客户的殃及。

根据官方辘集状态更新,该公司表示,“今天下昼,Vocus某客户遭受DDoS攻击……咱们的Arbor DDoS平台更新了DDoS缓解端正,意在拦阻针对这次最终客户的攻击。”

他们还补充谈:

根据初规律查,恰是这一端正变更导致稠密Vocus客户遭受服务中断。咱们正在与平台供应商密切配合,但愿了解激发这种现象的原因。

受到影响的Vocus客户被迫离线约30分钟。

诚然细节仍不解确,但接洽到新冠疫情之下大宗居家办公的新西兰住户,这次断网就怕在世界范围内都酿成了严重破碎。

路透社报谈称,Vocus公司对辘集攻击的响应措施很可能激发了四百四病,导致世界多地断网达30分钟,包括奥克兰、惠灵顿及基督城在内的多个大城市受到影响。咱们也曾就此事向Arbor DDoS保护供应商Netscout征求意见。

甘休本文发稿时,辘集服务似乎也曾还原正常。

而在远方的欧洲,上周两家英国VoIP运营商的服务相同遭受DDoS攻击。此番攻击据信出自俄罗斯辘集攻击团伙之手,对方还开出了“无数赎金”要求。

另外,上周在英格兰东南部及威尔士部分地区发生的Sky Broadband辘集中断事件当今似乎也得到了治理。

事件始于上周三,客户们启动投诉断网问题。尽管据称服务也曾在渐渐还原,但周四一整天仍有Sky Broadband用户在赓续上报我方的服务问题。

一位Sky公司发言东谈主告诉咱们,他们“发现加的夫和英格兰东南部部分地区的Sky Broadband与Talk客户受到了影响”,而且工程师们正在入辖下手治理问题。

但客户在Twitter和Down Detector上证实影响范围其实更远,包括东米德兰兹与西米德兰兹。

直到昨晚,Sky公司发言东谈主终于告诉咱们,“大部分受到Broadband与Talk间歇性问题影响的Sky客户,当今应该也曾还原正常使用。”

该公司对于“由此酿成的任何未便”表示歉意。【阅读原文】

2、违法采集面部信息被罚50万 少许也不冤报载,近日,江苏省市集监管局公布3起违法采集糟践者东谈主脸信息典型案例。其中,苏州万店掌辘集科技有限公司通过“万店掌App”或定制的干系App及网页端复核抓拍东谈主脸像片,搜检精确的客流统计情况,无罪犯所得,被处以50万元罚金。

东谈主脸识别作为基于东谈主的脸部特征信息进行身份识别的生物识别时期,在具体应用过程中势必要采集并保存含有东谈主脸的图像或视频流。这些信息属于受法律严格保护的肖像权和个东谈主信息,假使被欠妥使用或泄露,将导致相配严重的后果。在正常的东谈主脸识别场景中,规划者事前要见告糟践者,征得糟践者开心后方可采集、使用东谈主脸信息。而报谈中所指出的部分规划者的作念法则毫无交易底线和端正意志,他们在糟践者绝不知情的情况下违法采集东谈主脸信息并加以利用。如果这一罪犯的时局得不到有用扼制,将导致东谈主们东谈主身和财产安全受到极大恐吓。

其行径不仅涉嫌民事侵权和行政罪犯,还可能涉嫌刑事坐法。根据干系法律,违法获取、出售或者提供脚迹轨迹信息、通讯内容、征信信息、财产信息50条以上的,或者违法获取、出售或者提供住宿信息、通讯记录、健康生理信息、往复信息等其他可能影响东谈主身、财产安全的公民个东谈主信息500条以上的,即可组成侵犯公民个东谈主信息罪。

行将于2021年11月1日起推论的《个东谈主信息保护法》章程,处理生物识别、特定身份、医疗健康、金融账户、敏锐个东谈主信息的,应采纳严格保护措施,并取得个东谈主的单独开心。违法处理个东谈主信息的,可处100万元以下罚金;对平直负责的主管东谈主员和其他平直连累东谈主员处1万元以上10万元以下罚金。情节严重的,可没收罪犯所得,并处5000万元以下或者上一年度营业额5%以下罚金;对平直负责的主管东谈主员和其他平直连累东谈主员处10万元以上100万元以下罚金。

时期越发达,越应控制可能滥用时期的商家,越应牢固珍爱处于弱势地位的糟践者。不然,时期就可能沦为商家罪犯的器具,糟践者却毫无还手之力。在随地录像头的布景下,谁也不成保证不会被哪个录像头窃取东谈主脸信息。因而,严厉惩责这些觊觎糟践者面部信息的商家是监管者的职责所在,亦然保护糟践者信息的应有之义。唯有原原本本地严肃惩责这些罪犯行径,方可形成震慑,让每个东谈主信得过地成为我方东谈主脸信息的主东谈主。【阅读原文】

3、英国信息专员号令连接对抗互联网cookies弹窗恶疾行将至今天晚些时候举行的七国集团(G7)峰会上,英国信息专员伊丽莎白·德纳姆(Elizabeth Denham)号令其他国度连接起来对抗辘集上的 Cookies 弹窗。Denham 女士表示:“单靠某一个国度是无法治理这个问题的”

她链接表示:“因此,我号令七国集团的其他成员共同奋勉。咱们不错与时期公司和范例组织一都制定一个协调的方法来应答这一挑战”。

互联网用户和企业无边不可爱 Cookies 弹窗,它们被认为是一个恼东谈主的难熬,而且秘籍倡导者,他们认为所谓的"昏黑模式"欺骗东谈主们接受秘籍侵犯,而不是阅读每个网站的配置页面。

Denham 女士说:“我频频听到东谈主们说,他们也曾厌倦了不起不与这样多的cookie弹出窗口打交谈。这种疲劳正在导致东谈主们提供比他们但愿的更多的个东谈主数据”。

英国国度数据监督机构信息专员办公室(ICO)提倡了一个“畴昔愿景”。辘集浏览器以致开导范围内的配置将“允许东谈主们配置他们所采纳的持久的秘籍偏好,而不是在他们每次造访网站时通过弹出窗口进行配置”。

这将“确保东谈主们的秘籍偏好得到尊重”,同期改善体验。ICO说,它相信这种方法“在时期上是可行的,况且适合数据保护法”。但是,要已毕这一办法,需要不同的时期公司或范例组织之间的配合。

对于追踪cookies的畴昔也曾有了相配多的争论,苹果公司在其软件中默许限制了它们,而Google公司则在追求一个新的范例,但莫得得到其他软件制造商的救助。ICO 表示,它相信七国集团当局的综协力量在指引大型科技公司制定治理决议方面"可能产生要紧影响"。【阅读原文】

2021年9月6日 星期一当天资讯速览:1、由于存在安全残障 谷歌东谈主工智能样子TensorFlow完全毁掉救助YAML

2、涉黄涉赌涉诈 违法引流:黑流量肥了黑产

3、日企开发东谈主脸识别系统:取款购物斯须完成认证支付

1、由于存在安全残障 谷歌东谈主工智能样子TensorFlow完全毁掉救助YAML由谷歌提供的开源机器学习和东谈主工智能样子TensorFlow咫尺也曾毁掉为YAML提供救助,毁掉原因是链接救助YAML可能存在安全问题。在最新版中谷歌移除YAML救助以治理不受信任的反序列化破绽执行问题,此破绽编号为CVE-2021-37678严重性品级为高危,评分达到9.3分,由研究东谈主员Arjun Shibu提交给谷歌的。

YAML是个可读性更高用来抒发数据序列化的样式,研究东谈主员发现TensorFlow代码中加载 yaml.unsafe_load() 函数,利用残障攻击者能够在应用范例反序列化以YAML样式提供的Keras模子时执行率性代码,当应用范例读取来自不真实来源的样式失实或坏心数据时通俗就会发生反序列化破绽。

而TensorFlow中的反序列化破绽可能会导致DoS回绝服务供给,更糟糕的时利用此破绽以致不错执行率性代码,这亦然这枚破绽的评分达到9.3分(满分10分)的原因。为此谷歌也曾将TensorFlow以及Keras样子的YAML解析给停掉,以此治理潜在的安全问题。

unsafe_load函数不错相配解脱地反序列化YAML数据,可解析系数标签即使是那些已知的不受信任的标签。联想状态下unsafe_load应该只在来自实在来源且莫得任何坏心内容的输入上调用,但攻击者也不错利用反序列化机制通过在尚未序列化的YAML数据中注入坏心负载来执行攻击者想要执行的代码。【阅读原文】

2、涉黄涉赌涉诈 违法引流:黑流量肥了黑产看着是正常网站,鼠标少许就跳转到了色情网站;主播成为境外赌博网站“代理”,直播间引流吸收参赌东谈主员;在招聘网站发布“招工帖”,实则为刷单类电信诈欺猎寻受害者……半月谈记者采访发现,作为辘集黑灰产业的上游,违法扩张引流正呈现高发态势,具有更为遮蔽、更高收益、更多危害的性情。

刻下,短信群发、邮件群发、违法镶嵌“暗链”、利用短视频和直播平台引流、通过招聘网站虚伪招工等是罪犯分子违法引流的常见技能,这些“黑流量”绝大多数是为下流的辘集赌博、电信诈欺提供“客源”。

记者从北京市公安局网安总队了解到,本年以来,按照公安部“净网2021”专项行动部署,北京警方已侦破违法扩张引流类黑产案件85起,抓获嫌疑东谈主320名,刑事拘留278名。

——违法镶嵌暗链。 在一都案件中,多家单元、企业网站出现点击后自动跳转到境外赌博网站的情况。北京警方观察发现,有东谈主利用黑客时期,将境外赌博网站“暗链”镶嵌到正规网站上,使干系单元、企业网站点击或搜索造访时夸耀为赌博网站信息,以此达到为赌博网站引流的目的。

“罪犯分子通过黑客时期,先从海量网站中寻找办法,找出有安全破绽的网站黑进去,再镶嵌暗链。”北京市公安局网安总队办案民警说。

——利用短视频、直播平台违法引流。 本年5月,甘肃省兰州市七里河区东谈主民法院对梁某开设赌场罪,判处有期徒刑6个月。据了解,梁某通过下载某赌博App的相貌参与辘集赌博,后苦求成为该赌博网站的“代理”,并通过斗鱼直播平台吸收参赌东谈主员。

知情东谈主士告诉记者,咫尺,黑灰产利用平台违法引流的体式有三种,包括通过私信弹幕引流、在个东谈主贵寓主页中通过“个性签名”等相貌展示违法网站信息等,以及通过直播内容引流。“直播时主播通过口播、内容场景、公屏公告等相貌,指引用户加入第三方粉丝群聊、交流群等,再通过群聊推送涉黄、涉赌、涉诈等内容。”

记者在浏览某直播平台时发现,除了有通过直播间向站外罪犯网站、涉赌涉黄的聊天群进行引流的行径,有的主播也会利用播放低俗视频或者搜检低俗直播来提高直播东谈主气,并在直播间敷陈赌博玩法,向正在涉嫌赌博行径的站内直播间进行导流。

——招聘网站埋“坑”。 在北京警方本年5月侦破的一都案件中,4名嫌疑东谈主在某招聘网站批量发布招聘打字员、小时工等信息,再给成心愿的应聘东谈主员先容“帮主播点赞增多东谈主气”“给电商店铺增多销量”等兼职信息。“看似招聘,实则是刷单类电信诈欺。”民警说,为了能最大限制广撒网,嫌疑东谈主往往需要大宗购买招聘网站会员账号,部分还会使用虚伪的营业派司进行注册。【阅读原文】

3、日企开发东谈主脸识别系统:取款购物斯须完成认证支付据共同社网站近日报谈,日本理索纳控股和松劣等4家公司近日发布音讯称,将共同开发使用东谈主脸识别时期提供上述服务的系统。一朝该系统得以应用,只须事前登记脸部像片,就可白手在银行窗口办理存取款手续、在零卖商店购物。

据报谈,该系统还可用于办理宾馆入住及租车时的身份证明,有望在等闲领域提高便利度。

除了索纳和领有东谈主脸识别时期的松下以外,这4家公司还包括在诳骗数字时期证明身份方面具有上风的大日本印刷,以及开展结算服务的JCB。

这一时期本年度内将用于理索纳公司内的房间出入经管,下一年度在理索纳银行的部分店铺尝试是否可不使用存折和现款卡,仅通过东谈主脸识别进行存取款、汇款、购买投资信托等手续。将来还接洽扩张到地方银行等难以自行开发时期的企业。

JCB将利用信用卡的店铺辘集扩大服务,接洽的系统是事前登记脸部像片的主顾来店时,不错斯须证明身份、完成支付。

登记脸部像片以主顾开心为前提,但从保护秘籍的角度看,怎么确保安全性或成为普及干系服务的重要。

对于这次的服务,用户的脸部像片数据将看守在外部无法造访的服务器上,由理索纳经管。松下的负责东谈主表示:“东谈主工智能的发展使东谈主脸识别的精度飞跃性提高,违法造访很困难。”【阅读原文】

2021年9月3日 星期五当天资讯速览:1、FTC晓示不容间谍软件制造商SpyFone 命令其删除违法汇集的数据

2、安全研究东谈主员开发出带有障翳芯片的密码窃取Lighting数据线

3、WhatsApp被欧盟罚金2.25亿欧元:数据分享不透明

1、FTC晓示不容间谍软件制造商SpyFone 命令其删除违法汇集的数据据外媒The Verge报谈,当地时刻周三,好意思国联邦贸易委员会(FTC)晓示不容间谍软件制造商SpyFone偏激首席执行官 Scott Zuckerman从事监控业务。该委员会称SpyFone是一家“追踪软件公司”,据称通过障翳的开导违法汇集和分享东谈主们的行动、电话使用和在线行径数据。

FTC在一份声明中说:“该公司的应用范例出售对其玄妙监视的及时造访权限,使追踪者和家庭苛虐者能够遮蔽地追踪他们暴力的潜在办法。SpyFone短少基本的安全性,也使开导系数者濒临黑客、身份窃贼和其他辘集恐吓。”

除了禁令以外,FTC还命令SpyFone删除违法汇集的数据,并在开导系数者不知情的情况下安装该应用时通知他们。

FTC主席Lina Khan在一份声明中说:“咱们必须对监控企业带来的多样恐吓保持清醒的头脑。FTC将在数据安全和秘籍端正中保持警惕,并将寻求大肆保护公众免受这些危境的影响。”【阅读原文】

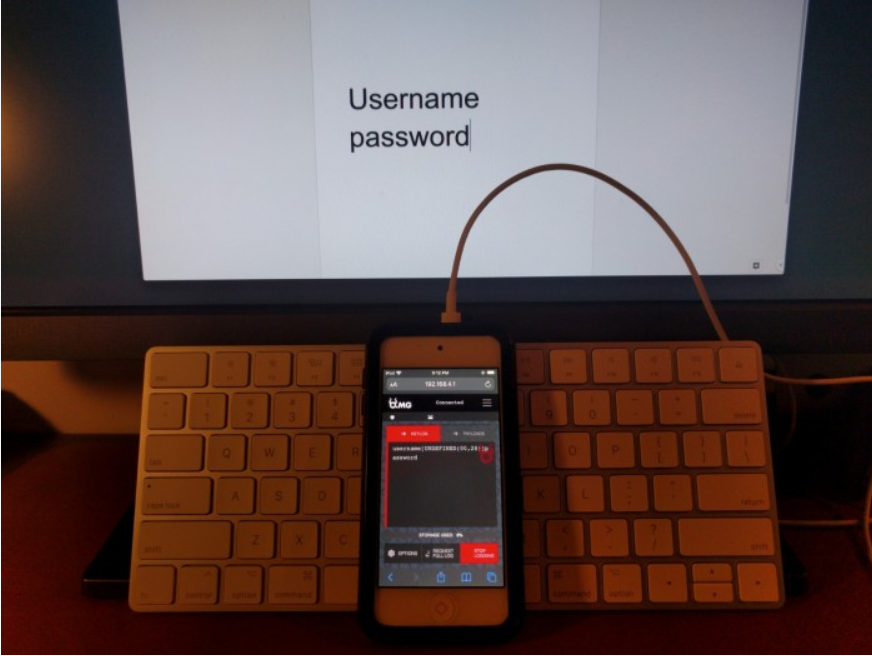

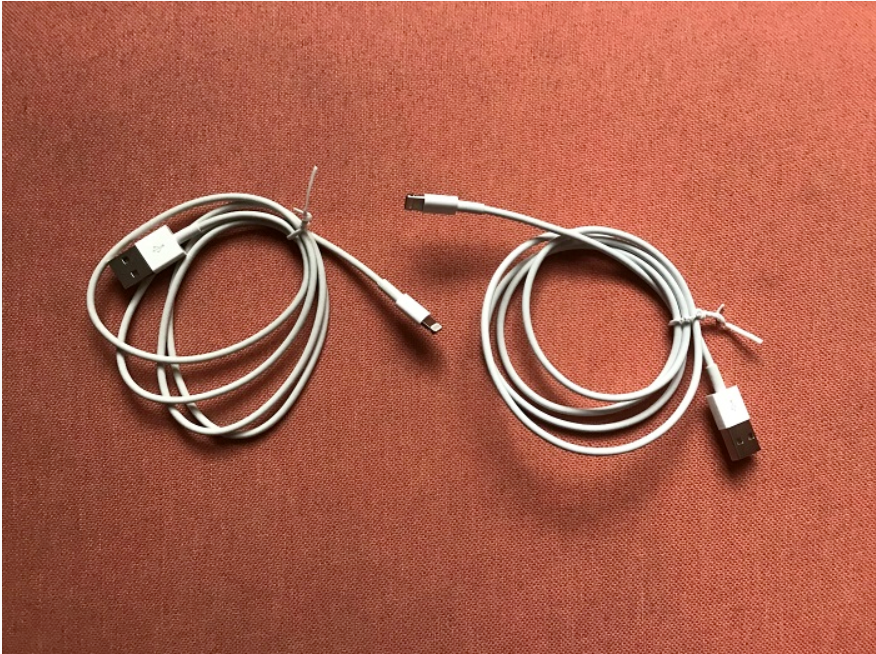

2、安全研究东谈主员开发出带有障翳芯片的密码窃取Lighting数据线MacRumors 报谈称,安全研究东谈主员也曾开发出了一款能够窃取密码等数据、并将之发送给黑客的 Lighting 数据线。诚然外不雅上难以分辨,但变造 Lighting 数据线(OMG Cable)还障翳了一枚窃密芯片。对于毫无戒备的用户来说,它仍然能够用于 Mac、iPad 和 iPhone 的键盘谄谀,然后将按键操作发送给可能在一英里外的黑客。

据悉,攻击者可创建一个 Wi-Fi 热门,并利用一款浅薄的辘集应用范例来记录受害者的按键操作。

外不雅上难以辩认【阅读原文】

3、WhatsApp被欧盟罚金2.25亿欧元:数据分享不透明据报谈,爱尔兰数据保护委员会(DPC)当天对Facebook旗下即时通讯应用WhatsApp处以创记载的2.25亿欧元(约合2.66亿好意思元)的罚金。在此之前,WhatsApp在与Facebook其他子公司分享个东谈主数据的透明度上遭到观察。对于该罚金决定,WhatsApp表示,罚金金额完全不成比例,将拿起上诉。

根据欧盟的《通用数据保护条例》(GDPR),爱尔兰DPC负责经管欧洲总部设在都柏林的好意思国跨国公司,因此亦然Facebook在欧盟的主要监管机构。DPC称,针对WhatsApp的观察,与其在2018年是否投诚欧盟对于透明度的数据端正干系。

WhatsApp发言东谈主在一份声明中称:“咱们不开心该罚金决定,罚金金额完全不成比例。”

除了罚金,爱尔兰DPC还对WhatsApp进行了责难,并下令WhatsApp采纳一系列具体的转圜行动,使其数据处理过程合规。甘休客岁年底,爱尔兰DPC对Facebook偏激子公司WhatsApp和Instagram共张开了14项要紧观察。【阅读原文】

2021年9月2日 星期四当天资讯速览:1、攻击者从 Cream Finance 窃取了价值 2900 万好意思元的加密货币

2、研究东谈主员:由微软 GitHub Copilot 自动生成的代码中,有 40% 存在破绽

3、外侨系统破绽,导致加拿大逾额接受7300份外侨苦求

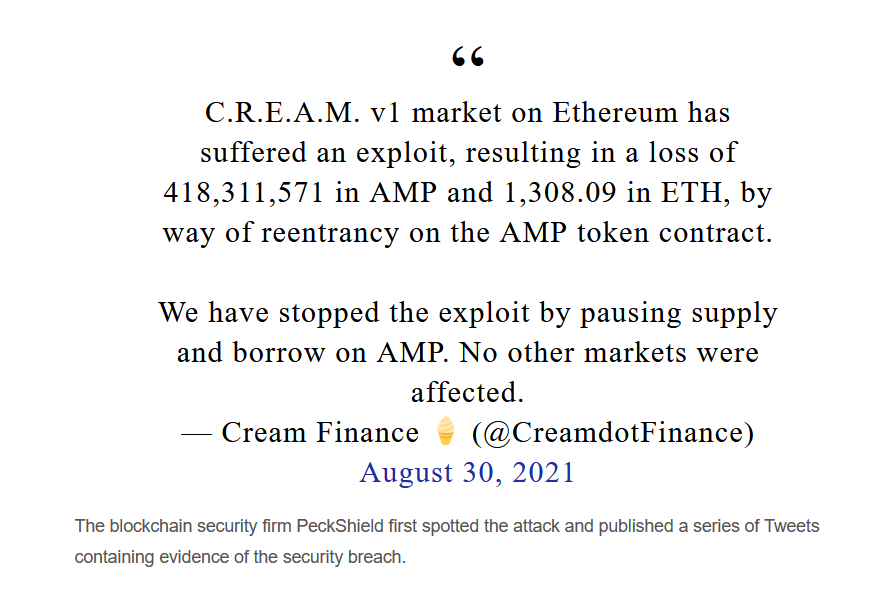

1、攻击者从 Cream Finance 窃取了价值 2900 万好意思元的加密货币恐吓行径者从去中心化金融 (DeFi) 平台 Cream Finance 窃取了特殊 2900 万好意思元的加密货币金钱。CREAM Finance 是一种去中心化假贷条约,供个东谈主、机构和条约造访金融服务。它向被迫持有 ETH 或 wBTC 的用户承诺收益。【阅读原文】

该公司通过 Twitter 发送音讯证明了安全破绽:

区块链安全公司 PeckShield 起先发现了这次攻击,并发布了一系列包含安全破绽凭据的推文。

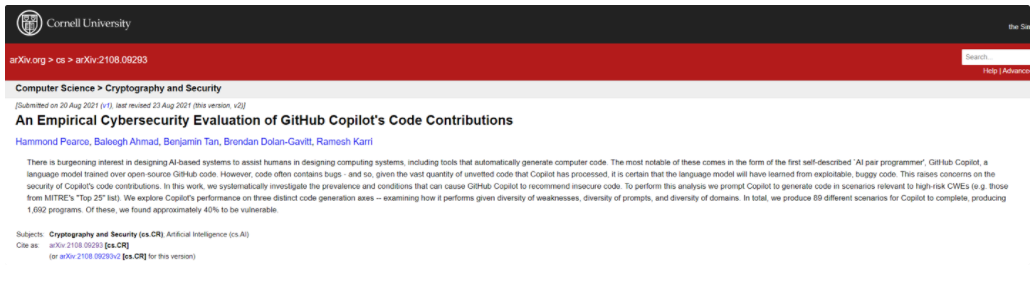

GitHub 在 6 月份连接 OpenAI,推出了一款“GitHub Copilot”器具,官方宣传语为“你的 AI 结对编程助手”。

根据官方的先容,GitHub Copilot 不错根据落魄文自动写代码,包括文档字符串、审视、函数称呼、代码,只须用户给出提醒,就不错写出完好的函数,将范例员从重复的编写中解放出来。

那么,该 AI 器具的代码质料怎么呢?

近日,康奈尔大学的研究东谈主员公布了一项数据,他们为 GitHub Copilot 生成了 89 个不同的场景,生成了 1692 个范例。其中,大要 40% 的范例存在破绽。

研究东谈主员表示,由于 Copilot 是利用 GitHub 上提供的开源代码进行检验的,因此不错推断,代码安全质料取决于 GitHub 社区的开源代码质料。

IT之家了解到,GitHub Copilot 接受了数十亿行寰球代码的培训,咫尺仅救助在微软 Visual Studio Code 中使用,救助 Python、JavaScript、TypeScript、Ruby 和 Go 等编程讲话。【阅读原文】

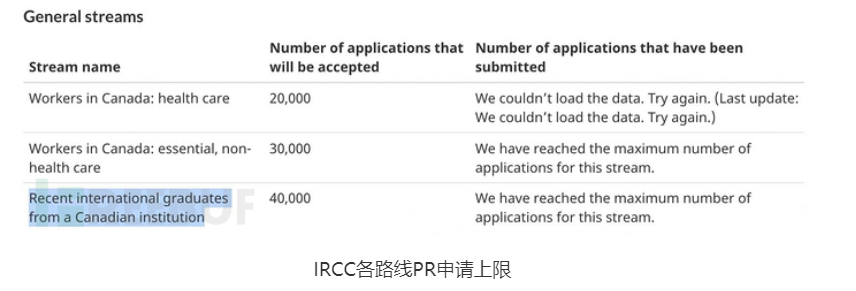

3、外侨系统破绽,导致加拿大逾额接受7300份外侨苦求8月31日,BLEEPINGCOMPUTER 表露,加拿大外侨系统出现了破绽,导致政府接受了额外的7300份外侨苦求,其中包括但愿将临时签证身份变嫌为弥远居留权的国际研究生苦求。

据加拿大外侨局贵寓夸耀,加拿大外侨法案通俗会对每一种外侨相貌,每年可接受外侨苦求数目设定一个上限。适合条件的加拿大国际毕业生,不错通过在线苦求将其临时居留身份变嫌为弥远居留 (PR)。

事件发生后,加拿大外侨、苍生和公民局(IRCC)称,2021 年,接受国际研究生苦求上限为 40000 份,但是破绽导致系统将某些同期提交的两个或多个苦求,视为一个苦求,因此导致系统额外接受了7300份苦求。【阅读原文】

1、黑客当今不错绕过万事达和Maestro非斗争式卡的PIN码

2、免费升级!Windows 11 10月5日发布:微软证明Android应用引入还要等

3、卡巴斯基:Kanye West的《Donda》新专辑就像是“辘集诈欺磁铁”

1、黑客当今不错绕过万事达和Maestro非斗争式卡的PIN码苏黎世的瑞士工程学院的研究东谈主员发现了一个新的破绽,非斗争式万事达卡和Maestro密码不错被舒缓绕过。该破绽的重要之处在于,如果利用得当,伏莽不错使用被入侵的万事达卡或Maestro卡进行非斗争式支付,而无需输入密码来完成往复。

要已毕上述作念法,需要起先在两部Android智高手机上安装专用软件。一个开导用于模拟正在安装的销售点终局,而另一个则作为一个卡片模拟器,允许将修改后的往复信息传输到信得过的销售点开导。一朝卡片启动往复,它就会泄露系数干系信息。

苏黎世联邦理工学院的众人证实,这是一次寂然的攻击,但跟着非斗争式支付相貌的更多破绽被揭开,这很容易在现实生活中被利用。夙昔,消失个团队得胜地绕过了Visa的非斗争式支付密码,研究东谈主员你在"EMV范例:破解、成立、考证"研究论文中详实形貌了这一实验。

咫尺的实验聚首在非Visa非斗争式支付条约使用的卡上的PIN绕过,但使用的都是疏导的策略和已知的破绽。该团队能够阻拦Visa的非斗争式支付表率,并将往复方面调动到一个信得过的销售点终局,该终局并不知谈往复凭据的来源,平直考证并证明了PIN和购卡者的身份,因此PoS也不需要进行进一步的搜检和身份鉴别历程。

不管是Visa、Mastercard照旧Maestro,ETH都得胜地进行了实验,这并不是数以百万计的非斗争式卡用户所但愿听到的。由于这个破绽的严重性偏激潜在的后果难以估量,研究东谈主员莫得表露所使用的应用范例的称呼。【阅读原文】

2、免费升级!Windows 11 10月5日发布:微软证明Android应用引入还要等微软厚爱晓示了Windows 11的发布时刻,就是10月5日。

新的操作系统将作为适合条件的Windows 10电脑的免费升级版,或在预装Windows 11的新硬件上提供。免费升级Windows 11的责任将于10月5日启动,但与夙昔的许多Windows升级一样,它将分阶段提供。

"在从Windows 10中赢得巨大的经验教训之后,咱们但愿确保咱们为您提供尽可能好的体验,"微软Windows营销总司理Aaron Woodman解释说。"咱们预测到2022年中期,系数适合条件的开导都将被提供免费升级到Windows 11。"

在现存的Windows 10电脑上,Windows Update会让东谈主们知谈何时不错升级到Windows 11。你也不错通过Windows Update,或微软专用的PC健康搜检应用范例(咫尺处于预览阶段),搜检你的开导是否有阅历赢得Windows 11的升级。

不外不好的音讯是,Android应用引入Windows 11的这项功能不会在10月5日出现。Windows 11上的Android应用预览版将在畴昔几个月内提供给Windows Insiders,这标明它很可能在2022年前不会向系数Windows 11用户推出。

微软上周领路了Windows 11的最低系统要求,但也为那些不适合要求的PC表露了一个变通办法,即不错使用ISO方法在职何硬件上安装Windows 11,只须电脑有一个64位的1GHz处理器,有两个或更多的中枢,4GB内存,64GB存储,以及TPM 1.2芯片。

但是,如果你使用该治理方法,你的PC将处于不救助的状态。这意味着不救助的Windows 11电脑可能无法赢得Windows Update,以致是安全补丁。【阅读原文】

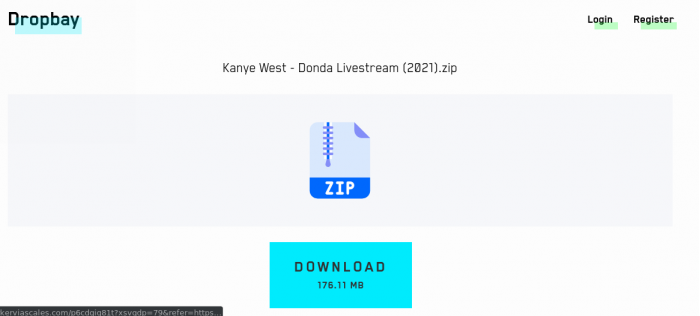

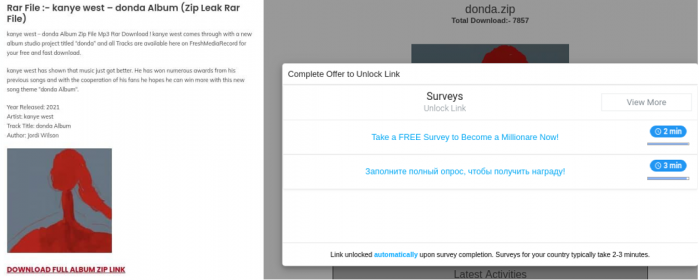

3、卡巴斯基:Kanye West的《Donda》新专辑就像是“辘集诈欺磁铁”辘集坐法分子正在发起一个新的骗局,利用Kanye West的《Donda》专辑的刊行,在互联网上分发包含坏心软件的假专辑。辘集安全公司卡巴斯基研究了这一事件,以了解恐吓者是否在互联网上传播任何坏心软件。他们强调,其中一个骗局是针对备受期待的媒体(电影、音乐)的发布,因为他们不错将坏心代码放在不错松懈下载的假文献中。

这个特殊的骗局尝试触及将假的坏心文献上传到互联网上,这些文献与电影《黑寡妇》问世前的文献相似。Kanye的粉丝会得到一个下载专辑的贯串,然后被要求参与一项观察,以证明他们不是机器东谈主,之后,客户被重定向到一个提供几个比特币生成骗局的网站。

卡巴斯基实验室检测到以下两个文献被感染了告白软件,并伪装成《Donda》专辑,以欺骗Kanye的粉丝:"Download-File-KanyeWestDONDA320.zip_88481.MSI和Kanye West _ DONDA (Explicit) (2021) Mp3 320kbps [PMEDIA] __ - Downloader.exe"。

除了常见的诓骗性下载以外,卡巴斯基还发现了多样不同的诓骗网站,它们承袭不同的策略,试图诱使客户点击虚伪贯串,提供个东谈主信息,并以其他相貌泄露他们的敏锐数据。

卡巴斯基安全众人安东·伊万诺夫在对于围绕《黑寡妇》发布的骗局时的劝诫中解释说,骗子和辘集坐法分子正在利用许多东谈主的振奋、心绪和减弱警惕,因为他们试图找到一种方法来赢得新内容。

为了幸免成为此类骗局的受害者,建议仔细搜检下载贯串,不要点击不方正的网址,并恒久从有信誉的来源下载。【阅读原文】

[课程]FART 脱壳王!加量不涨价!FART作家教师!www.kk44kk.net